扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

项目分析:成本与安全的问题

泰达集团总部有一栋大厦,员工人数大约1500 人,在全国设有4个分公司(上海、广州、重庆和西安),12个办事处(全国其他省市一级市)。集团总部、分公司和办事处都有到当地ISP的连接。集团采用多种应用来完成公司信息化的运转,总部财务统一处理机制、上海研发分公司、重庆制作分公司、分散的人事系统和统一的CRM系统等。为完成上述应用,需要保证集团同分公司、办事处之间畅通的通信。在保证畅通的前提下,集团总部提出要考虑通信的安全性问题和降低通信费用问题。

泰达集团有较多的分公司和办事处,这些分公司和办事处的地理位置分散、IT服务人员技术水平参差不齐及各地应用不尽相同等因素一直困扰着该集团。而VPN技术发展到今天,越来越多的企业在使用VPN技术来完成异地同网间的通信。VPN技术已经成为一个庞大的远程通信技术,在其中既有站点到站点之间的VPN技术,也有客户端到VPN Server的VPN技术,还有目前在因特网中应用最为广泛的MPLS VPN技术。那么,在这么多VPN技术中如何为泰达集团选择站点到站点之间的IPsec VPN,实施在总部、分公司和办事处之间,达到多应用、高安全、低成本的要求。

1. 多应用流量的问题

在泰达集团的网络中流传着大量的应用数据,有公司日常办公流量(邮件、OA软件等),还有其他的一些应用系统(公司内部研发系统、CRM、人事管理系统和集中财务管理系统等),这么多的流量在因特网中传递,传递的方向、传递的技术都是在实施VPN之前需要考虑的问题

2.高安全性的问题

很多的应用数据需要在因特网中传递,但我们都知道因特网是一个没有安全性的网络。泰达集团这些内部的数据在传递时必须考虑安全问题。为最大限度保证数据传递的安全性,需要采取强大的身份验证和加密机制。身份验证目前比较流行的是:AAA技术,一般采用HASH算法来完成。加密机制目前有DES、3DES和AES等算法来完成。

2. 低成本的问题

大家都知道,任何一个企业都希望用最少的资金,完成最大的收益。泰达集团的网络连接费用一直高居不下,很大程度是由于最初使用的专线技术而造成的。当VPN技术越来越成熟时,低成本将是一个很容易解决的问题。

项目实施技术剖析:IPsec VPN

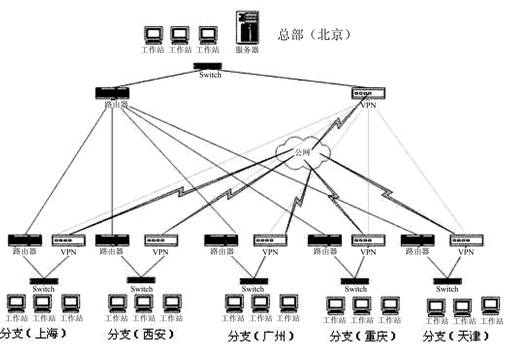

通过前面的学习,已经了解到VPN技术完全能够解决泰达集团的多应用、高安全、低成本的要求,泰达集团的网络结构如图14-7所示。

图 VPN组网图

1.VPN实施前的规划

VPN在实施前的规划其实是最重要的工作。在实施泰达集团VPN连接方案前,需要进行大量的调查工作,包括对集团总部和分支机构的设备型号、设备配置、设备IOS版本、技术支持能力和设备对加密算法的支持等内容。这些内容的调查将保证在实施VPN时顺利有效地完成。需要再次提醒网络管理员,一个VPN实施的命令相对容易理解,但要完成一个有效、优化的VPN,规划就起着决定性的作用。

2.VPN的ISAKMP阶段

在完成规划后,可以进行VPN ISAKMP阶段的实施。VPN的站点到站点之间的实施在这一阶段中需要完成VPN功能的启用、第一阶段策略的建立、身份验证方法的定义、加密算法的确定、密钥交换方法的明确、HASH算法的设置、链路存活时间的设置、站点标识的实现及预先共享验证方法等。在这一阶段中需要在站点之间进行上述内容的一致性检查。在保证一致性后,才能有效地建立链路。

3.VPN的IPsec阶段

在完成第1阶段后,VPN的第2阶段工作就要开展了。在这一阶段中,出现问题的概率最高。所以提醒网络管理员在配置时一定要注意。在这一阶段中将完成转换器的定义、第2阶段链路的存活时间、VPN流量的定义、映射的建立、对等体的明确和映射的实施。这个阶段的工作在第1阶段的所有参数协商成功后,才能起作用。这个阶段涉及到的参数比较多,同样也要保证参数的一致性。具体的参数设置将在14.2.2节中介绍。

4.VPN的验证

这是在VPN配置完成后,利用本章前面的验证命令来检测搭建的VPN是否能正常有效地工作。这一阶段难度较大,尤其是在VPN无法正常工作时的排错。

VPN项目实施:在路由网络上实现VPN互联

考虑到各个站点的相同性,在具体实例讲解中选取了经典3站点的配置。如果网络管理员在工作中遇到超过3个站点,参照此配置即可。3个站点之间的VPN线路的实施可以说涵盖了同VPN相关的全部知识,在具体的实例中会按照每站点方式来实现。泰达集团3站点配置拓扑如图14-8所示。

图 泰达集团VPN实施部分拓扑(选取3站方式)

北京总部的路由器命令为Routerbj,具体步骤配置如下。

Routerbj(config)# crypto isakmp enable

Routerbj(config)# crypto isakmp policy 110

Routerbj(config–isakmp)# authentication pre-share

Routerbj(config–isakmp)# encryption des

Routerbj(config–isakmp)# group 1

Routerbj(config–isakmp)# hash md5

Routerbj(config–isakmp)# lifetime 86400

Routerbj(config–isakmp)#exit

Routerbj(config)#rypto isakmp identity address

Routerbj(config)# crypto isakmp key cisco1234 address 172.30.2.2

Routerbj(config)# crypto isakmp key cisco1234 address 172.30.3.2

Routerbj(config)#crypto IPsec transform mine esp-des

Routerbj(config)#crypto map mymap 10 IPsec-isakmp

Routerbj(config-crypto-map)#set peer 172.30.2.2

Routerbj(config-crypto-map)#set peer 172.30.3.2

Routerbj(config-crypto-map)#set transform-set mine

Routerbj(config-crypto-map)#match address 110

Routerbj(config-crypto-map)#exit

Routerbj(config)#access-list 110 permit tcp 10.0.1.0 0.0.0.255 10.0.2.0 0.0.0.255

Routerbj(config)#access-list 110 permit tcp 10.0.1.0 0.0.0.255 10.0.3.0 0.0.0.255

Routerbj(config)#interface Ethernet 0/1

Routerbj(config-if)#crypto map mymap

上海分支机构的路由器命令为Routersh,具体步骤配置如下。

Routersh(config)# crypto isakmp enable

Routersh(config)# crypto isakmp policy 110

Routersh(config–isakmp)# authentication pre-share

Routersh(config–isakmp)# encryption des

Routersh(config–isakmp)# group 1

Routersh(config–isakmp)# hash md5

Routersh(config–isakmp)# lifetime 86400

Routersh(config–isakmp)#exit

Routersh(config)#rypto isakmp identity address

Routersh(config)# crypto isakmp key cisco1234 address 172.30.1.2

Routersh(config)#crypto IPsec transform mine esp-des

Routersh(config)#crypto map mymap 10 IPsec-isakmp

Routersh(config-crypto-map)#set peer 172.30.1.2

Routersh(config-crypto-map)#set transform-set mine

Routersh(config-crypto-map)#match address 110

Routersh(config-crypto-map)#exit

Routersh(config)#access-list 110 permit tcp 10.0.2.0 0.0.0.255 10.0.1.0 0.0.0.255

Routersh(config)#interface Ethernet 0/1

Routersh(config-if)#crypto map mymap

西安分支机构的路由器命令为Routerxa,具体步骤配置如下。

Routerxa(config)# crypto isakmp enable

Routerxa(config)# crypto isakmp policy 110

Routerxa(config–isakmp)# authentication pre-share

Routerxa(config–isakmp)# encryption des

Routerxa(config–isakmp)# group 1

Routerxa(config–isakmp)# hash md5

Routerxa(config–isakmp)# lifetime 86400

Routerxa(config–isakmp)#exit

Routerxa(config)#rypto isakmp identity address

Routerxa(config)# crypto isakmp key cisco1234 address 172.30.1.2

Routerxa(config)#crypto IPsec transform mine esp-des

Routerxa(config)#crypto map mymap 10 IPsec-isakmp

Routerxa(config-crypto-map)#set peer 172.30.1.2

Routerxa(config-crypto-map)#set transform-set mine

Routerxa(config-crypto-map)#match address 110

Routerxa(config-crypto-map)#exit

Routerxa(config)#access-list 110 permit tcp 10.0.3.0 0.0.0.255 10.0.1.0 0.0.0.255

Routerxa(config)#interface Ethernet 0/1

Routerxa(config-if)#crypto map mymap

至此,一个3站点VPN的配置完成。

这个实例的难点在于如何确认哪些流量在通过线路时能够启用VPN的通信,它们的关键在于ACL的定义。第11章用大量的篇幅介绍了ACL技术,但ACL中的Permit和Deny两个动作在VPN中发生了变化,不再是允许通过和拒绝通过的概念。

在VPN中,Permit代表该流量需要加密传递,换另外一种说法,就是对该流量使用VPN链路传递;Deny代表该流量不需要加密传递,不对该流量使用VPN链路传递。所以请网络管理员在使用ACL时需要注意此处的定义。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。