扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

作者:Dan Farber(techupdate.zdnet.com) 2004年7月27日

关键字: ArcSight Ounce Labs Prexis 2.0 TruThreat Discovery 1.0 安全管理

对于大公司来说,总是会安装无数的设备用于跟踪数百万计的安全事件--从防火墙到路由器到入侵检测系统和身份管理系统。有多家公司对系统检测、相关事件调查、优先级处理、或根据规定采取措施以对问题进行处理等方面提供了软件。此外,许多公司还将实施安全措施和使用自动化安全工具作为软件开发过程中的主要部分,以此来减少系统存在的弱点。

最近,有两家公司发布了新的安全产品。这些产品着重强调安全管理的两端:自上而下,和自下而上。

对于自上而下的安全管理,ArcSight对其安全管理软件套件增加了新的元件--TruThreat Discovery 1.0。它将应用人工智能和数据挖掘技术对安全问题进行确认并处理对系统安全造成的威胁。

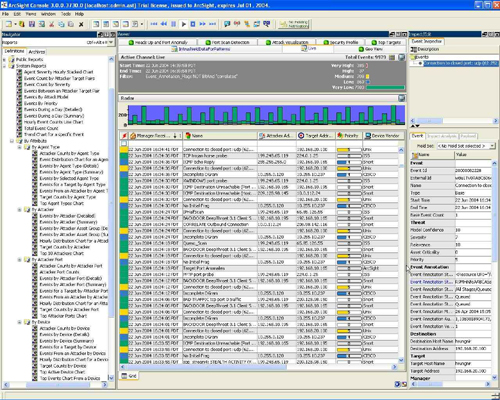

ArcSight同绝大部分的安全管理产品一样,采用了基于规则相关性和统计相关性的混合模式,并由此分析产生于应用程序、系统软件以及IT基础设施其他方面的各种事件之间的相互关系。不同于单独依靠预定的规则和行为,TruThreat Discovery根据一定模式对事件进行跟踪。这些模式包括诸如在一定时间内反复尝试访问系统,对在探测器工作下可以不被轻易发现的事件的检测等(见下图)。

TruThreat Discovery的按模式进行事件查找的方法类似于分析DNA序列以找出特定的蛋白质序列。Hugh Njemanze,ArcSight的首席技术管即创建者CTO这样描述说。

由TruThreat Discovery检测出的结果可以以图形的方式进行显示,它清楚的表明了IP地址之间的相互连接情况、系统存在的漏洞以及受到影响的系统。所提供的工作台允许安全管理员对结果进行分析并采取措施,包括通过一个简单的处理特定安全威胁模式的界面以创建自定义的安全规则。

使用ArcSight 3.0作为运行环境的TruThreat Discovery v1.0定价为7万5千美元。

Ounce Labs

在采用自下而上(或即从内向外)的模式方面,Ounce Labs已经发布了Prexis 2.0。这是一种针对C以及C++的自动化的代码漏洞分析程序。同我在4月份提到的Fortify Software一样,Ounce Labs是另一家专注于确定代码漏洞,并努力消除如缓冲区溢出等应用程序中出现的各种漏洞的小公司。Ounce Labs的Prexis 2.0首先使用中间语言将原代码进行分解,获取程序中的结构信息和数据元素。然后,中间代码将被与其他信息联系起来进行分析,并使用公司的安全知识库(Security Knowledgebase)寻找漏洞,以及对其进行进一步确定和分类。

Prexis 2.0一个独特的功能是V-Density度量。这是一个评估应用程序漏洞重要性的量化表达式,据此可以帮助分析人员将优势资源应用于处理更重要的问题上。这种测量方法基于漏洞的数量、所涉及代码的行数、漏洞的严重性,以及漏洞的种类。安全管理人员可以设置V-Density范围以确定应用程序是否符合相应的标准。

内部安全面板(Prexis/Insight security dashboard)则显示了从对跨应用程序的源代码分析中所提取的信息。"拥有1500个应用程序的银行可以根据漏洞以及应用程序的重要性来判断应当将安全资源应用在什么地方,"Ounce Labs的市场主管Peter Crosby表示。此外,一家公司还可以提供以下软件,用于比较企业内软件(in-house software)和外部提供代码(outsourced code)的性能差异,并随时以图表形式显示修补进展和V-Density的变化。

工具套件的另一部分是Prexis/Pro。它可以提供更为详尽的漏洞分析信息和特定的修补建议。Prexis 2.0的价格大约是十万美元,这个价格包括了20个用户的Prexis/Pro使用费用以及Prexis/Insight的费用,Crosby表示。对Java程序的支持功能预计将在7月实现。

在安全入侵事件会造成巨大损失的压力下,企业必须采取具有前瞻性的措施来根据从每一个相关数据源收集到的信息对系统安全漏洞进行评估。这些措施应当包括从内向外,自下而上的代码的自动化分析修补,以及从外向内,自上而下的使用采用数据挖掘和人工智能技术的关联性分析引擎。这将是与恶意攻击者们玩猫捉老鼠的游戏时抢占先机的唯一希望

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。