扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

作者:论坛管理 来源:zdnet安全频道 2008年12月27日

关键字: 无线控制器

实验目的

本实验将详细描述Netgear无线控制器的802.1x认证方式的配置,主要包括以下内容:

1. 基于内部数据库或Radius的802.1x认证。

2. 基于内部数据库或Radius的Web认证。

3. 基于MAC地址的认证

通过以上实验操作,实验者能够独立完成无线客户端通过控制器身份认证的调试。

实验条件

要完成实验内容,必须具备以下环境:

1. NETGEAR WFS709TP无线控制器一台

2. NETGEAR瘦AP(WGL102或WAGL102)一台

3. 9针串口设置电缆一根,网线数条

4. 测试用的个人电脑若干,带无线网卡

实验内容

WFS709TP支持使用内部用户数据库、Radius和MAC地址对无线客户端进行认证。下面我们将分类介绍如何使用WFS709TP的认证功能。

基于内部数据库或Radius的802.1x认证

该种认证方式使用802.1x协议,需要无线客户端带有802.1x客户端软件。

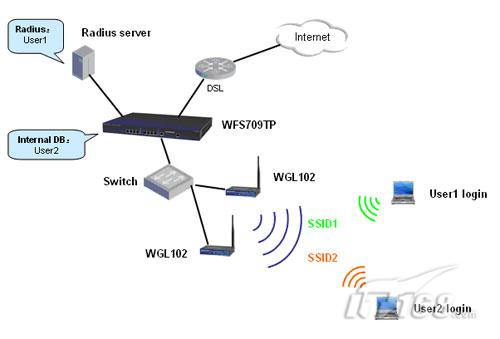

拓扑结构图如下:

使用内部数据库的802.1x认证

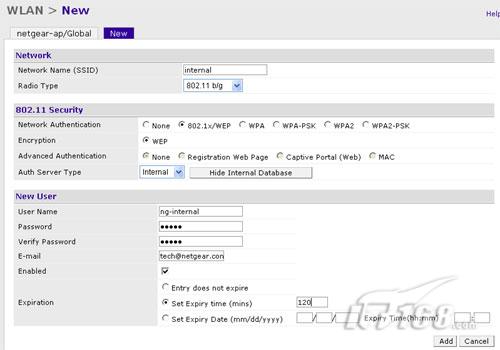

1、进入Configuration-Basic-WLAN中,新建一个SSID

在Network Authentication选择802.1x/WEP,然后在Auth Server Type处选择使用内部服务器还是Radius。我们建立的这个SSID是用内部服务器的,所以选择Internal。

2、点旁边的Show Internal Database,会显示内部服务器的所有用户名,如果没有,可以点击Add User添加。

这里需要设置用户名和密码,E-mail是用于Web认证的guest方式登陆的,在此小节没有用处。同时还可以设置用户名的存活时间。设完后点Add添加进去。

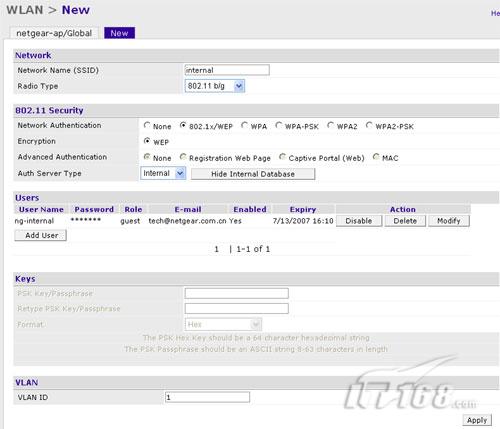

3、设好该SSID的各种选项后,点Apply应用

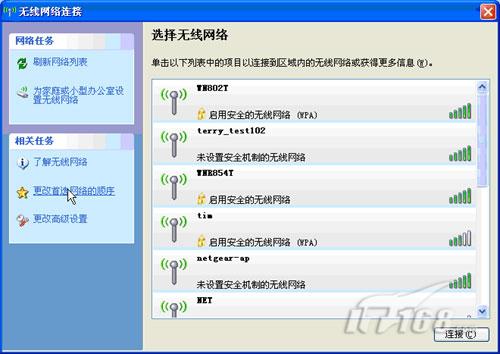

4、此时使用Window XP自带的无线管理软件连接该SSID

1)进入“无线网络连接”窗口,点击“更改首选网络的顺序”

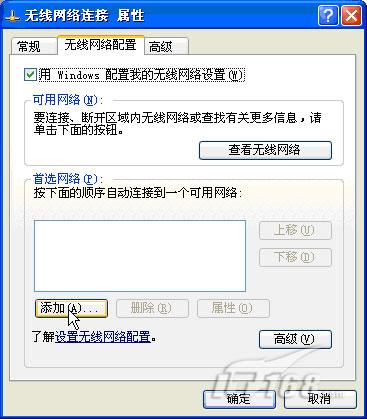

2)点击“首选网络”下的“添加”

3)在“关联”中设置SSID

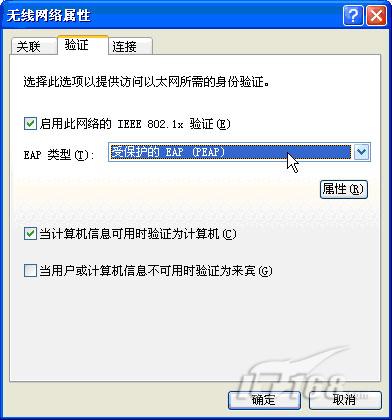

4)在“验证”中,EAP类型选“受保护的EAP(PEAP)”,然后点“属性”

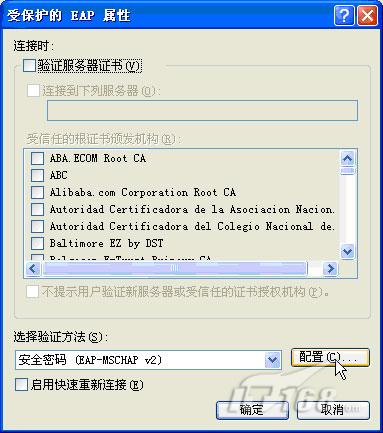

5)将“验证服务器证书”的勾去掉,“下面的安全密码(EAP-MSCHAP v2)”旁点击“配置”

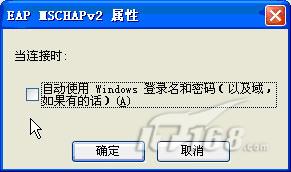

6)将“自动使用Windows登录名和密码”前的勾去掉,然后点“确定”。然后一直“确定”回来。

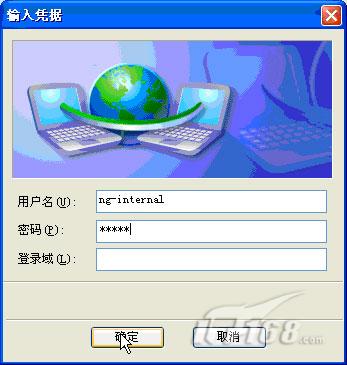

7)此时Windows状态栏会出现一个提示,单击它则会出现输用户名和密码的窗口

8)认证通过后,无线连接则正常建立起来

使用Radius服务器的802.1x认证

1、进入Configuration-Basic-WLAN中,新建一个SSID

这里Auth Server Type选择Radius

2、在Authentication Server点Add,添加Radius服务器

设置好服务器IP、端口和共享密码,点最下面的Add

3、SSID的各项设置好后,点Apply应用

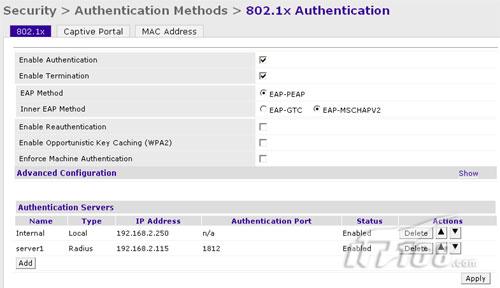

4、此时我们使用无线客户端连接,却发现不能连接到Radius服务器进行认证,这是为什么呢?原来,在WFS709TP上,所有使用相同认证方法(802.1x或Web)的SSID,,都只能使用同一服务器进行认证,即要么都是用内部数据库,要么都使用Radius,而不是根据自己页面中的设置来的。并且先添加的优先级高。在我们这个例子中,因为先建立了“internal”这个SSID,并创建了内部数据库,因此这个数据库的优先级比后面添加的Radius服务器高,所以“radius”这个SSID也是使用内部数据库的,而不是在它页面上设置的Radius服务器。

我们可以在Configuration-Advanced-Security-Authentication Methods-802.1x Authentication中更改服务器的优先级。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。