奇安信BCS 2021重磅发布:全球高级持续性威胁(APT)2021年中报告

8月26-28日,2021北京网络安全大会(BCS 2021)正式召开。期间,在TI INSIDE生态联盟发布会上,奇安信威胁情报中心发布了《全球高级持续性威胁(APT)2021年中报告》(以下简称《报告》),系统总结了今年上半年主要攻击活动,及其背后所呈现出的ATP攻击新态势。

APT攻击活动最黑暗的半年

《报告》指出,2021年上半年以来,被曝光的APT组织使用的在野0day漏洞数量陡然剧增,出现的频次之高历年罕见,其中Windows操作系统、Chrome浏览器、Adobe Reader PDF阅读器等具有垄断地位的系统和产品均受到了不同程度的影响。在《报告》看来,随着网络武器威力和攻击规模的持续增大,今年上半年也许是近年来APT攻击活动最黑暗的半年。

在愈演愈烈的APT攻击中,一个新的趋势是,APT攻击团伙攻击目标开始更加侧重于在供应链中负责提供服务的公司。例如,去年12月,黑客在针对网管软件提供商SolarWinds发动了供应链攻击,在软件更新包中植入了后门程序,全球超过18000家机构都受到了此次事件的影响;又例如,全球航空电信协会SITA——管理着全球超过400家航空公司的机票和旅客数据处理,便曾在今年3月宣布服务器被黑客通过高度复杂的攻击手段入侵。而在国内,奇安信威胁情报中心也曾监测到多起安全公司被入侵造成的供应链攻击事件。

不过,相比之下,常用软件包括安全软件或管理平台本身的服务器被入侵导致供应链攻击的事件依旧为主流。而且,为了窃取新的0day漏洞加以利用,APT组织开始尝试借助社会工程学来攻击安全研究人员。相关攻击手段包括仿造虚拟安全人员身份、建立含浏览器0day漏洞的安全分析博客、通过社会工程学与他人建立联系以发送含恶意代码的漏洞利用工程等,令人防不胜防。

俗话说“道高一尺,魔高一丈”,在同APT组织的对抗中,安全厂商也逐渐总结出了新的方法论。例如,在Solarwinds事件发生后,美国联合多个安全厂商同样进行了集中式的复盘分析,并从中找出大量攻击线索并提出各类解决方案。未来,类似这样的复盘分析或将成为处置APT事件的常规方法。

在野0day狂潮下的 APT 攻击活动

无论如何,针对性减轻在野0day漏洞风险,仍是现阶段抵御APT 攻击的当务之急。

《报告》显示,仅2021年上半年,APT组织在野利用的0day漏洞数量超过40个,在网络安全历史上堪称空前。而且,这种攻击呈现出“以Windows平台为基础,Chrome/Safari浏览器为主流向着多平台延伸”的趋势。

以Windows Defender最新爆出的0day漏洞Achilles——阿克琉斯为例,该漏洞为Windows Defender在指令模拟执行进行Asprotect解压过程中的一处堆溢出漏洞,若成功利用,将在未打补丁的目标机器上导致远程代码执行。简单来说,Windows Defender会默认在后台持续扫描样本,因此当未知APT组织将样本投递(邮件下发或浏览器利用)到默认使用Windows Defender作为杀软的用户时将触发漏洞,并直接执行恶意代码。

除此之外,Windows操作系统、Windows Exchange Server、Microsoft Office、Adobe Reader、IOS、Android等主流平台和产品,也都先后因在野0day漏洞而被ATP组织攻击。在此基础上,可以预见的是,接下来的整个2021年应该是在野0day漏洞利用爆发的一年,而0day漏洞也将更广泛的被用于高级威胁攻击中。

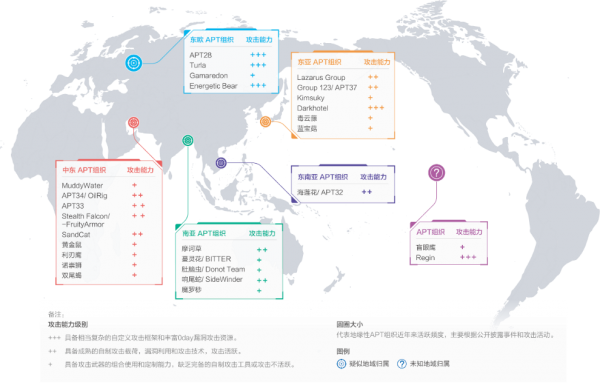

值得一提的是,从地缘分布来看,目前活跃度最高的ATP组织居然分布在东欧地区。其中,一个显著标志是,Solarwinds供应链事件中使用恶意软件与东欧地区APT29组织的恶意软件Kazuar在代码方面高度相似。基于此,US-CERT(美国国土安全部计算机紧急事务响应小组)直接将其认定为Solarwinds供应链事件的幕后元凶。除此之外,东亚、东南亚、南亚次大陆和中东地区,也是ATP组织活跃度较高的区域,需要格外留意。

总结

从2021年上半年发生的APT攻击活动不难发现,全球APT组织为达成攻击目的不惜花费巨额资金和人力成本,比如投入使用价值不菲的大量高价值0day漏洞等。在此基础上,0day漏洞或是更为复杂的木马势必会不断出现,ATP安防形势也将持续面临考验。

为此,奇安信早在2015年便成立了威胁情报中心,专注于APT攻击类高级威胁的研究。据悉,威胁情报中心红雨滴是国内首个发布并命名“海莲花”(APT-C-00,OceanLotus)APT攻击团伙的安全研究团队,也是当前奇安信威胁情报中心的主力威胁分析技术支撑团队。

依托全球领先的安全大数据能力、多维度多来源的安全数据和专业分析师的丰富经验,红雨滴团队能够实现高效的威胁发现、损失评估及处置建议提供,同时也为公众和监管方输出事件和团伙层面的全面高级威胁分析报告。自创立以来,红雨滴团队已发现多个在中国境内活动的ATP团伙,并发布国内首个团伙层面的APT事件揭露报告,开创了国内APT攻击类高级威胁体系化揭露的先河,目前已经成为国家级网络攻防的焦点。

随着互联网在国民经济建设中的重要性进一步凸显,网络安全建设的权重也将随之提升。作为中国企业级网络安全市场的领军者,未来奇安信将秉持“数据驱动安全”的技术思想,基于内生安全框架,迭代式推出新的产品和服务,挖深筑牢网络安全的护城河。

好文章,需要你的鼓励

CES上杨元庆首谈AGI,碾压人类的叙事不会让AI更聪明

很多人担心被AI取代,陷入无意义感。按照杨元庆的思路,其实无论是模型的打造者,还是模型的使用者,都不该把AI放在人的对立面。

MIT递归语言模型:突破AI上下文限制的新方法

MIT研究团队提出递归语言模型(RLM),通过将长文本存储在外部编程环境中,让AI能够编写代码来探索和分解文本,并递归调用自身处理子任务。该方法成功处理了比传统模型大两个数量级的文本长度,在多项长文本任务上显著优于现有方法,同时保持了相当的成本效率,为AI处理超长文本提供了全新解决方案。

Gmail新增Gemini驱动AI功能,智能优先级和摘要来袭

谷歌宣布对Gmail进行重大升级,全面集成Gemini AI功能,将其转变为"个人主动式收件箱助手"。新功能包括AI收件箱视图,可按优先级自动分组邮件;"帮我快速了解"功能提供邮件活动摘要;扩展"帮我写邮件"工具至所有用户;支持复杂问题查询如"我的航班何时降落"。部分功能免费提供,高级功能需付费订阅。谷歌强调用户数据安全,邮件内容不会用于训练公共AI模型。

华为研究团队突破代码修复瓶颈,8B模型击败32B巨型对手!

华为研究团队推出SWE-Lego框架,通过混合数据集、改进监督学习和测试时扩展三大创新,让8B参数AI模型在代码自动修复任务上击败32B对手。该系统在SWE-bench Verified测试中达到42.2%成功率,加上扩展技术后提升至49.6%,证明了精巧方法设计胜过简单规模扩展的技术理念。

联想集团混合式AI实践获权威肯定,CES期间获评“全球科技引领企业”

CES上杨元庆首谈AGI,碾压人类的叙事不会让AI更聪明

CES 2026 | 重大更新:NVIDIA DGX Spark开启“云边端”模式

Gmail新增Gemini驱动AI功能,智能优先级和摘要来袭

研究发现商业AI模型可完整还原《哈利·波特》原著内容

Razer在2026年CES展会推出全息AI伴侣项目

CES 2026:英伟达新架构亮相,AMD发布新芯片,Razer推出AI奇异产品

通过舞蹈认识LimX Dynamics的人形机器人Oli

谷歌为Gmail搜索引入AI概览功能并推出实验性AI智能收件箱

DuRoBo Krono:搭载AI助手的智能手机尺寸电子阅读器

OpenAI推出ChatGPT Health医疗问答功能

Anthropic寻求3500亿美元估值融资100亿美元