充分利用零信任:从正确实施开始

马俊

Akamai大中华区高级售前技术经理

应对网络安全复杂性的零信任策略

随着数字化进程的不断加速,企业的网络安全面临着越来越复杂的挑战。现代企业通常使用多种网络拓扑、应用程序和服务、设备和终端等,这些多样性增加了网络安全环境的复杂性。同时,攻击者不断开发新的攻击技术和工具,利用复杂的网络安全环境来隐藏其攻击行为。我们从最近爆发的一些网络安全事件中不难看出,企业需要采取多种措施来保护其网络安全,以应对不断变化的网络安全环境。

例如,Clop勒索软件利用GoAnywhere的一个零日漏洞渗入了130家企业。攻击者通过该漏洞规避GoAnywhere的认证和安全协议,进而完全控制目标企业。Clop声称已从这些实体中获取了敏感数据,并要求支付赎金,否则就将公开这些数据。在过去几个月中,Clop勒索软件已对包括医疗、金融、制造和能源在内的多个领域虎视眈眈。

勒索软件攻击对制造业的影响更难应对,也更具破坏性。

AlphaV勒索软件渗入铜山矿业公司(CMMC),导致该公司ICS/OT网络被隔离并转为手动操作;都乐食品公司在其IT系统受到勒索软件攻击后,被迫暂停了北美工厂的生产。

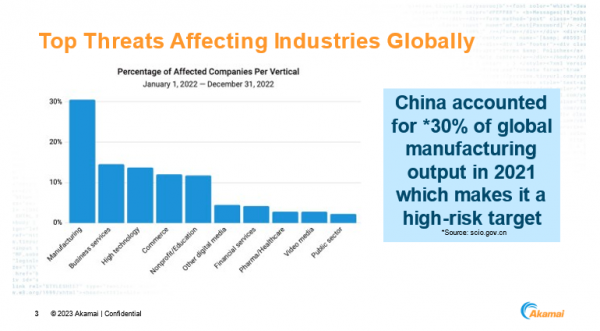

Akamai“全球网络安全分析”表明,2022年,全球最受影响的垂直行业,即企业内部设备最常受到网络攻击的垂直行业就是制造行业。制造行业所受的攻击数量占到总体受到影响企业的三分之一左右,并且远远领先于排名第二的商业服务行业。由于亚太地区已经占到了全球制造行业产出的50%以上,这也反映出亚太地区已经成为深受网络安全困扰的地区。如果再进一步观察,中国占到了全球制造产出的30%,这就使得中国也变相成为了黑客攻击的最大目标之一。

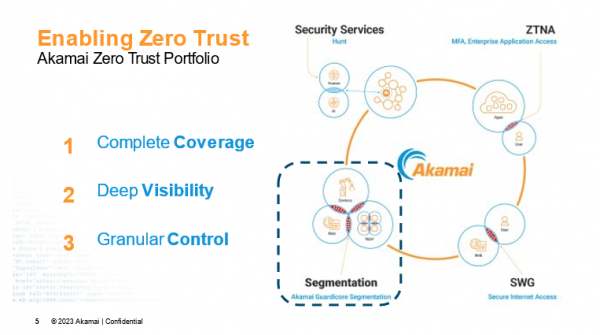

要解决这样的问题,Akamai推荐使用“无代理”方法,即便是非常老旧的系统,在无代理的背景之下,依然可以用非常现代的保护方式去保护它们。保护这些系统最优的方式之一,就是选用并且赋能零信任Zero Trust模型。在Zero Trust当中,任何一类用户或者应用不会自动受到信任,只有得到授权的用户和应用才能够实现良好的沟通。这样可以保证即便是授权的一些用户和应用,也要持续地监测,防止任何可疑的行为。

Gartner 认为 ,零信任网络访问 (ZTNA) 是增长最快的网络安全形式,到 2023 年将增长 31%,到 2025 年将完全取代 VPN。据Gartner 预测,到 2025 年,至少 70% 的新远程访问部署将主要由 ZTNA 而非 VPN 服务提供,高于 2021 年底的不到 10%。

同时,今天的首席信息安全官(CISO)发现自己的主要任务是降低保护多云基础设施的复杂性和成本,并通过整合技术堆栈节省成本和提高可见性,这使得零信任成为了优先事项。75%的安全领导者表示其网络安全系统和技术堆栈过于复杂且运行成本高。所以CISO越来越依赖零信任规划来简化和加强其企业的网络安全态势以及确保每个身份和终端的安全。

实施零信任过程中的挑战

尽管如此,很多企业对于零信任的实施情况实际上却不太乐观。

首先,许多企业误认为零信任是一个产品,认为只要拥有某个产品或另一个产品就能实现零信任。实际上,零信任是一种策略,渗透在组织的各个方面,仅仅通过改革某项技术很难实现全局零信任。同时,现代网络安全极其复杂,公司不断添加新产品以应对新威胁。这造成了大多数安全产品在孤岛中运行的环境,组织内的不同团队或部门负责各自的安全,并且他们可能无法共享信息或与其他团队协作。这可能会造成安全盲点和漏洞,并导致政策和程序不一致,从而为实施零信任安全造成障碍。为了使框架有效,它需要一个整体的安全视图,组织的所有部分共同创建一个统一的安全架构。

其次,大多数企业在实践零信任时遇到的最大挑战之一是不理解如何正确实施零信任,对于一些底层原则没有充分理解,如最小权限访问和持续监测可疑行为。现代社会,随着工作模式的改变,零信任的原则在落地上也面临着挑战。零信任安全遵循“从不信任,始终验证”的原则,这意味着每个用户和设备在访问资源或数据之前都必须经过身份验证。该原则依赖于公司控制用户尝试访问的端点、网络连接或资源的关键假设。然而,现实情况是越来越多的员工在远程工作并使用 SaaS 服务,公司的数据和关键应用程序越来越多地超出了企业的范围。结果是,在很多情况下,传统的控制点不再有效。

最后,零信任在部署方面的挑战并非源于技术本身,而是源于整个组织架构。换句话说,企业可能因为架构太过臃肿而造成一系列问题,在自身的网络或云端运行着过多的服务和技术。因此,要实现零信任,企业必须实现跨部门或者跨团队的沟通,这就造成了很多挑战。

企业部署零信任的最佳做法

为此,我们建议企业可以采取以下三点措施来实现更有效的部署策略:

首先,在整个零信任项目团队中,最好由企业高管担任负责人,而不是IT团队或安全团队的负责人,这样才能实现全局的零信任部署。因为零信任部署需要在整个企业范围内实施,需要跨部门协调和执行。企业高管通常有更广泛的视野和更深入的了解企业战略,可以更好地协调不同部门之间的工作,确保零信任部署能够在整个企业中得到有效实施。此外,企业高管通常具有更高的权力和决策权,可以更好地推动零信任部署的实施和执行。

第二,企业在部署零信任之前,最好能够借鉴行业指南,从用户、数据、设备、云端等各个方面来衡量整体零信任成熟度。

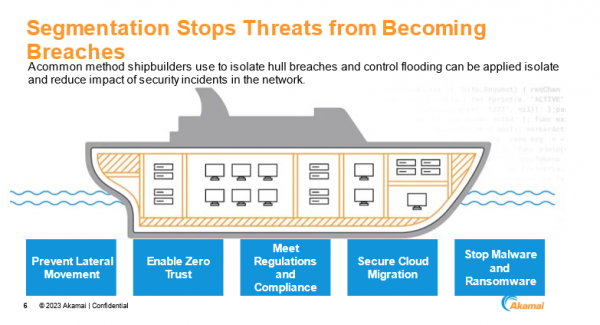

第三,微分段可以将网络划分为隔离段的安全策略,其作为零信任的重要组成部分可以减少网络的攻击面并提高数据和资源的安全性。微分段使组织能够快速识别和隔离其网络上的可疑活动。

最后, 企业在部署零信任时最好能够与专业的技术解决方案提供商合作,借助其技术和手段,在组织内部实现跨部门、跨团队的协作。在同一平台上共同解决大方向层面的问题,以实现成功的零信任。

在越来越复杂的网络安全环境下,建议企业可以结合多种策略在2023年成功实施其零信任安全计划。这些策略包括实施身份访问管理 (IAM) 系统、特权访问管理 (PAM) 解决方案、微分段、多因素身份验证等。采用这些策略的“组合拳”,企业可以确保其数据和系统的安全,并快速检测和响应威胁。

来源:业界供稿

好文章,需要你的鼓励

CES上杨元庆首谈AGI,碾压人类的叙事不会让AI更聪明

很多人担心被AI取代,陷入无意义感。按照杨元庆的思路,其实无论是模型的打造者,还是模型的使用者,都不该把AI放在人的对立面。

MIT递归语言模型:突破AI上下文限制的新方法

MIT研究团队提出递归语言模型(RLM),通过将长文本存储在外部编程环境中,让AI能够编写代码来探索和分解文本,并递归调用自身处理子任务。该方法成功处理了比传统模型大两个数量级的文本长度,在多项长文本任务上显著优于现有方法,同时保持了相当的成本效率,为AI处理超长文本提供了全新解决方案。

Gmail新增Gemini驱动AI功能,智能优先级和摘要来袭

谷歌宣布对Gmail进行重大升级,全面集成Gemini AI功能,将其转变为"个人主动式收件箱助手"。新功能包括AI收件箱视图,可按优先级自动分组邮件;"帮我快速了解"功能提供邮件活动摘要;扩展"帮我写邮件"工具至所有用户;支持复杂问题查询如"我的航班何时降落"。部分功能免费提供,高级功能需付费订阅。谷歌强调用户数据安全,邮件内容不会用于训练公共AI模型。

华为研究团队突破代码修复瓶颈,8B模型击败32B巨型对手!

华为研究团队推出SWE-Lego框架,通过混合数据集、改进监督学习和测试时扩展三大创新,让8B参数AI模型在代码自动修复任务上击败32B对手。该系统在SWE-bench Verified测试中达到42.2%成功率,加上扩展技术后提升至49.6%,证明了精巧方法设计胜过简单规模扩展的技术理念。

联想集团混合式AI实践获权威肯定,CES期间获评“全球科技引领企业”

CES上杨元庆首谈AGI,碾压人类的叙事不会让AI更聪明

CES 2026 | 重大更新:NVIDIA DGX Spark开启“云边端”模式

Gmail新增Gemini驱动AI功能,智能优先级和摘要来袭

研究发现商业AI模型可完整还原《哈利·波特》原著内容

Razer在2026年CES展会推出全息AI伴侣项目

CES 2026:英伟达新架构亮相,AMD发布新芯片,Razer推出AI奇异产品

通过舞蹈认识LimX Dynamics的人形机器人Oli

谷歌为Gmail搜索引入AI概览功能并推出实验性AI智能收件箱

DuRoBo Krono:搭载AI助手的智能手机尺寸电子阅读器

OpenAI推出ChatGPT Health医疗问答功能

Anthropic寻求3500亿美元估值融资100亿美元