Check Point: 企业部署零信任网络(ZTNA)的核心要素

自2020 年开始,新冠疫情的爆发导致各企业、机构大规模转向了远程和混合工作环境,这大大增加了其攻击面和风险。同时,许多公司加速实施云计划,以提供对数据和资源的访问;企业复工后的BYOD 策略允许员工通过家庭和个人设备访问公司资产;供应链合作伙伴现在也需要远程访问信息……这一系列变化无疑为不法分子提供了全方位的攻击机会,这也是近年来网络攻击事件不断增加的主要驱动因素之一。

到目前为止,各公司依靠虚拟专用网络 (VPN) 和基于本地的安全方法来实现安全的远程访问。新冠以来,这些方法的局限性变得愈发明显。首先VPN在部署上无法真正实现按需扩展,这使得在BYOD以及合作伙伴设备上进行安装维护极难落实;同时,混合云环境中部署、使用VPN十分复杂,企业往往需要面对性能与灵活性下降的影响;最后VPN与本地安全方法大多缺乏面向DevOps和工程用户的特权访问管理(PAM)功能,使得它们的运维成本十分高昂。

因此,零信任网络访问 (ZTNA) 正成为标准化安全架构的关键要素。ZTNA 模型“从不信任并始终验证”。实施时,ZTNA 能够:

• 根据具体应用限制访问;

• 随时随地对每个设备和用户进行身份验证;

• 深知当今复杂网络态势,不做任何假设。

Gartner® 将 ZTNA 定义为“可创建基于身份和基于上下文的逻辑访问边界的产品和服务。代理在验证特定参与者的身份、上下文和策略遵从性后方可允许访问,并能够最大限度地减少在网络中其他位置的横向移动。”

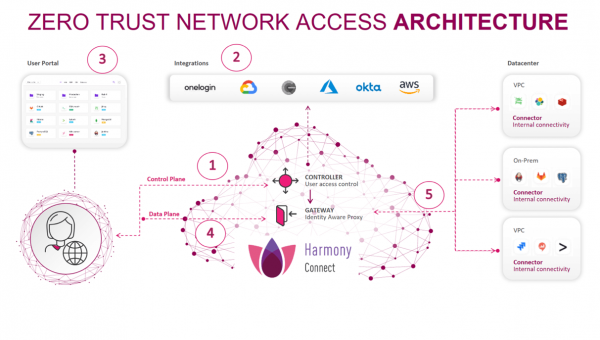

如下所示,Gartner 的定义将控制层与数据层分开。

ZTNA 不仅仅是 VPN 的替代方案,还能够确保机构网络内外部的所有用户和设备在被允许或支持访问应用和数据之前,均经过身份验证和授权并通过安全配置和防护的持续验证。

选择最佳 ZTNA 解决方案

Check Point建议在为企业的环境评估 ZTNA 解决方案时,应考虑以下几大要素。

确保支持所有用户

解决方案必须确保员工、第三方合作伙伴、工程团队和 DevOps 用户能够安全访问并使用托管设备、BYOD 设备及移动设备。同时,该方案可以支持使用托管设备和无客户端架构的员工安全访问 Web 应用、数据库、远程桌面及安全 Shell (SSH) 服务器。对于需要访问多云环境和单点登录 (SSO) 至服务器、终端及数据库等专有资源的团队,务必考虑基本PAM 要求。

确保支持所有目标资源

确保 ZTNA 解决方案支持所有高优先级专有应用和资源,而不仅仅是 Web 应用。其中包括访问 SSH 终端、SQL 数据库、远程桌面 (RDP) 及服务器。DevOps 和工程团队需要零信任访问基础设施即服务 (IaaS) 产品、云生产环境、微服务及虚拟私有云。

确保操作简便

该方案需支持企业在不增加人员成本的情况下,以最低限度的维护获取最大安全能力。同时,该方案需具有统一控制台的基于云的解决方案,不仅易于使用,而且还能够提供所有 ZTNA 用例的可视性。

确保高性能和服务可用性

ZTNA 服务必须提供接近 99.999% 的正常运行时间和可满足服务水平协议 (SLA) 的高性能。查看厂商的 SLA 标准,寻找在每个区域中支持冗余的全局接入点 (PoP) 网络。

确保零信任安全稳健性

寻找将控制层和数据层分开的 ZTNA 解决方案,以真正实现对应用及其他资源的最低权限访问。该解决方案应提供细粒度应用内控制,例如读取、写入、管理权限并支持在命令和查询级别实施策略。它可通过访问视频会话记录报告群组、用户及应用使用情况,从而提供深度可视性。还需检查其他集成式安全特性,例如沙盒、云 IPS 和 DLP。

面向未来的安全服务边缘的一部分

考虑如何通过安全服务边缘 (SSE) 将 ZTNA 解决方案扩展到其他应用,例如分支机构访问、互联网接入、专有应用。保护远程 ZTNA 是构建更大的零信任安全架构的关键一环。

为何选择 Check Point Harmony Connect 远程访问

Check Point Harmony Connect 远程访问可有效保护对位于数据中心、IaaS、公有云或私有云中的任何内部公司应用的访问。易于使用,可在 10 分钟内完成部署。

Harmony Connect 远程访问可通过以下两种方式实施:

• 无客户端应用级访问:通过细粒度应用内控制将直观的 ZTNA 应用于 Web 应用、数据库、远程桌面及 SSH 服务器。由于无需代理,因此非常适合保护员工自有设备和第三方合作伙伴的远程访问。它还能够为需要丰富的云原生自动化功能的工程和 DevOps 团队提供安全访问。

• 基于客户端的网络级访问:该 VPN 即服务选项非常适合保护员工通过托管设备进行访问。它添加了嵌入式云 DLP 和行业领先的 IPS,可保护应用免受最新漏洞(如 Log4J)的影响。

来源:业界供稿

好文章,需要你的鼓励

几分钟完成3D渲染?HP ZBook Fury G1i 移动工作站让AI设计流程真正落地了

还在为渲染一个3D模型等上几小时吗?还在纠结移动办公就得牺牲性能吗?当AI遇上专业工作站,传统设计流程的游戏规则正在被改写。

伊斯法罕大学研究团队揭秘:AI教育应用如何在数字化教学时代赢得用户青睐

伊斯法罕大学研究团队通过分析Google Play商店21款AI教育应用的用户评论,发现作业辅导类应用获得超80%正面评价,而语言学习和管理系统类应用表现较差。用户赞赏AI工具的快速响应和个性化指导,但抱怨收费过高、准确性不稳定等问题。研究建议开发者关注自适应个性化,政策制定者建立相关规范,未来发展方向为混合AI-人类模型。

OpenAI或从亚马逊获得超100亿美元融资

据报道,OpenAI正与亚马逊洽谈至少100亿美元的融资。亚马逊此前已是Anthropic的最大投资者,并为其建设了110亿美元的数据中心园区。若融资达成,OpenAI将采用AWS的Trainium系列AI芯片。Trainium3采用三纳米工艺,配备八核心和32MB SRAM内存。AWS可将数千台服务器连接成拥有百万芯片的集群。报道未透露具体估值,但OpenAI最近一次二次出售估值已达5000亿美元。

伊利诺伊大学香槟分校团队揭秘:如何在数据海洋中精准找到“最对胃口“的训练素材

这项由伊利诺伊大学香槟分校等四所院校联合完成的研究,提出了名为DaSH的层次化数据选择方法。该方法突破了传统数据选择只关注单个样本的局限,通过建模数据的天然层次结构,实现了更智能高效的数据集选择。在两个公开基准测试中,DaSH相比现有方法提升了高达26.2%的准确率,同时大幅减少了所需的探索步数。

火山引擎:AI不再只是技术潜力,Agent成为下一个战场

零门槛?高产出!联想百应智能体携手通义万相2.6,助力企业AI营销破局增长

OpenAI或从亚马逊获得超100亿美元融资

2026年非结构化数据管理五大预测

Amazon重组AI部门:27年老将统领AGI组织

安全专家给出的8条AI聊天机器人使用安全建议

普渡大学将AI能力列为本科毕业必备要求

浩云长盛的算力工具箱:让兼容与前瞻同行

英特尔酷睿Ultra第三代,如何推动AI PC规模化落地?

Google发布Gemini 3 Flash并将其设为默认模型

思科自研AI模型正式应用于产品,首先赋能身份安全服务

超大规模云厂商在2025年是解决了电力问题还是重新思考了问题?

NHS 医护人员对卫生服务网络安全措施缺乏信心

薄弱的网络防御正在暴露关键基础设施的风险 - 企业如何主动防范精明的攻击者以保护我们所有人

数千个已私有化的 GitHub 代码库仍可通过 Copilot 访问

Check Point 联合创始人谈 AI、量子计算和独立性

Versa 声称重新定义企业级 SASE

告别分享个人手机号的烦恼:Surfshark 虚拟号码服务全新上线

苹果目前仅能检测出一半被感染 Pegasus 间谍软件的 iPhone

网络监测中心设立"飓风等级制"评估网络攻击损失

Deepwatch 收购安全情报公司 Dassana,加强 AI 驱动的网络安全防御能力

AI 驱动的关键基础设施网络安全创企 Dream 以 11 亿美元估值融资 1 亿美元