新型变型僵尸网络窃取价值50万美元的加密货币

近日,网络安全解决方案供应企业Check Point 的研究软对Check Point Research (CPR) 发现了一种僵尸网络变体,它通过一种称为“加密货币裁剪”的技术窃取了价值近 50 万美元的加密货币。这一名为 Twizt 的新变体是 Phorpiex 的衍生,可自动将目标钱包地址替换为攻击者的钱包地址,从而在交易过程中窃取加密货币。在过去一段时间内,3.64 比特币、55.87 以太币及 55,000 美元的 ERC20 代币遭到窃取;该僵尸网络主要针对亚洲与非洲加密货币持有者与用户。加密货币交易者与持有者应提高对转账信息的检查力度,Twizt 可以在没有活动 C&C 服务器的情况下运行,进而逃避安全机制。

Check Point Research (CPR) 发现这一名为 Twizt 的新变体可在没有活动命令和控制服务器的情况下运行,这意味着它感染的每台计算机都能够扩大僵尸网络的范围。CPR 估计 Twizt 已经窃取价值近 50 万美元的加密货币。Twizt 的新特性让 CPR 相信该僵尸网络可能会变得更加稳定,因此也更加危险。

Twizt 的攻击流程

Twizt 利用一种称为“加密货币裁剪”的技术,该技术通过利用可自动将目标钱包地址替换为攻击者钱包地址的恶意软件,在交易过程中窃取加密货币,致使资金落入不法之徒手中。

受害者

在 2020 年 11 月至 2021 年 11 月的一年时间内,Phorpiex Bot 劫持了 969 笔交易,窃取了 3.64 比特币、55.87 以太币及 55,000 美元的 ERC20 代币。按现价计算,被盗资产的价值为近 50 万美元。Phorpiex 曾多次得以劫持大额交易。其中一次截获的以太坊交易的最大金额为 26 以太币。

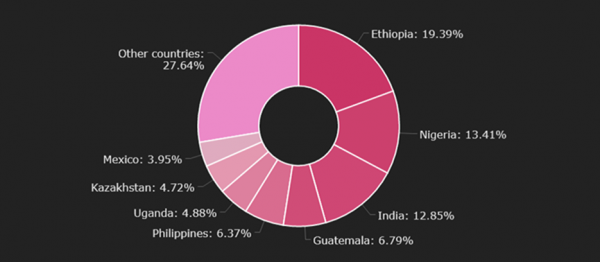

图 1:按国家/地区划分的受害者

Check Point软件技术公司软件技术公司网络安全研究与创新经理Alexander Chailytko 表示:“Phorpiex 的新变体涉及三个主要风险。首先,Twizt 使用对等模型,可接收来自其他数千台受感染机器的命令和更新。摧毁对等僵尸网络并中断其运行要困难得多。这使得Twizt 比早期版本的 Phorpiex Bot 更加稳定。其次,与旧版 Phorpiex 一样,Twizt 能够在不与 C&C 进行任何通信的情况下窃取加密货币,因此更容易逃避安全机制(例如防火墙)以进行破坏。第三,Twizt 支持来自不同区块链的 30 多种不同的加密货币,包括比特币、以太坊、达世币、门罗币等主要加密货币。这就造成了一个巨大的攻击面,基本上使用加密货币的任何用户都可能受到影响。因此,Check Point强烈建议所有加密货币用户仔细检查其复制和粘贴的钱包地址,因为交易很可能将用户的加密货币送入攻击者手中。”

安全操作确保财产安全

为避免用户财产遭到损失,Check Point建议加密货币用户在执行操作时着重关注以下几个重要事项:1.检查钱包地址:当用户复制和粘贴加密钱包地址时,请务必仔细检查原始地址与粘贴地址是否相符;2.测试交易:在发送加密货币前,首先发送一笔最低金额的试探“测试”交易;3. 保持更新。确保操作系统及时更新,切勿从未经验证的来源下载软件;4.平台检查。如果用户正在寻找加密钱包或加密交易和交换平台,请务必仔细审查搜索结果中网站,并尽量对该平台进行多方核实。

随着近几年加密货币受关注程度不断提升,很多对区块链、加密货币安全缺乏了解的用户也在陆续尝试持有或使用加密货币,这就导致不法分子将不断尝试攻击以获得不法收入。因此,Check Point安全专家建议用户应首先提高安全意识,避免任何存疑操作,从而在最大程度上保障个人财产安全。

来源:业界供稿

好文章,需要你的鼓励

CES上杨元庆首谈AGI,碾压人类的叙事不会让AI更聪明

很多人担心被AI取代,陷入无意义感。按照杨元庆的思路,其实无论是模型的打造者,还是模型的使用者,都不该把AI放在人的对立面。

MIT递归语言模型:突破AI上下文限制的新方法

MIT研究团队提出递归语言模型(RLM),通过将长文本存储在外部编程环境中,让AI能够编写代码来探索和分解文本,并递归调用自身处理子任务。该方法成功处理了比传统模型大两个数量级的文本长度,在多项长文本任务上显著优于现有方法,同时保持了相当的成本效率,为AI处理超长文本提供了全新解决方案。

Gmail新增Gemini驱动AI功能,智能优先级和摘要来袭

谷歌宣布对Gmail进行重大升级,全面集成Gemini AI功能,将其转变为"个人主动式收件箱助手"。新功能包括AI收件箱视图,可按优先级自动分组邮件;"帮我快速了解"功能提供邮件活动摘要;扩展"帮我写邮件"工具至所有用户;支持复杂问题查询如"我的航班何时降落"。部分功能免费提供,高级功能需付费订阅。谷歌强调用户数据安全,邮件内容不会用于训练公共AI模型。

华为研究团队突破代码修复瓶颈,8B模型击败32B巨型对手!

华为研究团队推出SWE-Lego框架,通过混合数据集、改进监督学习和测试时扩展三大创新,让8B参数AI模型在代码自动修复任务上击败32B对手。该系统在SWE-bench Verified测试中达到42.2%成功率,加上扩展技术后提升至49.6%,证明了精巧方法设计胜过简单规模扩展的技术理念。

联想集团混合式AI实践获权威肯定,CES期间获评“全球科技引领企业”

CES上杨元庆首谈AGI,碾压人类的叙事不会让AI更聪明

CES 2026 | 重大更新:NVIDIA DGX Spark开启“云边端”模式

Gmail新增Gemini驱动AI功能,智能优先级和摘要来袭

研究发现商业AI模型可完整还原《哈利·波特》原著内容

Razer在2026年CES展会推出全息AI伴侣项目

CES 2026:英伟达新架构亮相,AMD发布新芯片,Razer推出AI奇异产品

通过舞蹈认识LimX Dynamics的人形机器人Oli

谷歌为Gmail搜索引入AI概览功能并推出实验性AI智能收件箱

DuRoBo Krono:搭载AI助手的智能手机尺寸电子阅读器

OpenAI推出ChatGPT Health医疗问答功能

Anthropic寻求3500亿美元估值融资100亿美元

Check Point:以AI技术赋能云端交付平台化安全解决方案

Check Point 推出全新 SaaS 威胁防御解决方案

Check Point:2024年,企业应积极推进行云安全变革

Check Point推出 ThreatCloud Graph:从多维视角评估网络安全态势

Check Point:网络安全发展历史大事记

Check Point+七云网络 强强共建SD-WAN安全

沃尔玛成为 2023 年第三季度网络钓鱼诈骗中最常被冒充的品牌

服务出海 Check Point全面防御内外威胁

Check Point 软件技术公司通过全新安全托管功能增强了 Infinity 全球服务

Check Point Software 第三季度业绩超预期