Apache Log4j 漏洞仍在蔓延,如何有效保护数字资产不受侵犯?

起因

Apache Log4j 是最受欢迎的 Java 日志库,其 GitHub 项目的下载量超过 400,000 次。它获得了全球众多公司的广泛使用,支持在大量热门应用中进行日志记录。然而,在2021年12 月 9 日,Apache 日志包 Log4j 2 版本 2.14.1 及更低版本 (CVE-2021-44228) 报告了一个危险的远程代码执行 (RCE) 漏洞。攻击者可以轻松通过漏洞控制基于 Java 的 Web 服务器并发起远程代码执行攻击。

自上周五以来,由该漏洞导致的威胁形势日趋紧张,原始漏洞的新变体正快速涌现 — 在不到 24 小时内出现了超过 60 个变种。

例如,它可通过 HTTP 或 HTTPS(浏览的加密版本)被利用。该漏洞为攻击者提供了绕过全新保护措施的多种选择。这意味着一层保护远远不够,只有多层安全防护才可提供弹性保护。

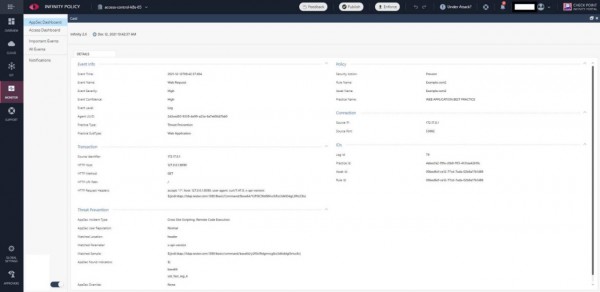

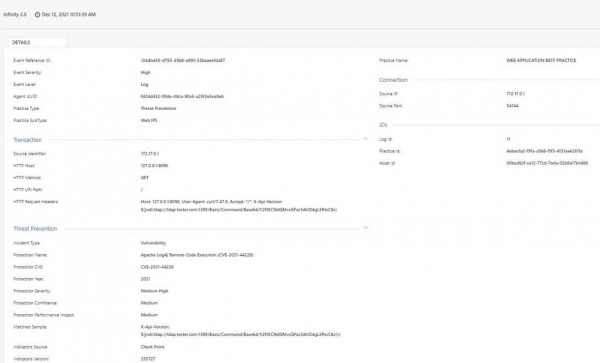

Check Point 的 Infinity 平台是为客户提供前瞻性保护的安全平台,可有效防范最近出现的 Log4j 漏洞 (Log4Shell) 的侵害。借助上下文 AI,该平台能够精准防范最复杂的初始攻击,而不会产生误报。随着应用和威胁形势的不断演变和扩展,客户 Web 应用仍将保持安全无虞,因为安全保护自动更新,而无需采取人工干预或部署规则集。

用户需要采取哪些措施来保障安全?

Check Point 现已发布基于 Threat Cloud 的全新 Quantum 网关保护,旨在抵御此类攻击。借助该解决方案,用户数字资产将获得持久保护。

如果用户的 Quantum 网关通过自动新防护技术进行更新,则可以直接享受可靠保护。Check Point强烈建议 IT 和安全团队立即对此采取补救措施。

Check Point 如何应对 Log4j 漏洞的影响?

作为全球互联网安全的长期领导厂商,Check Point公司已经缜密验证了其Infinity 架构不受 Log4j 的影响。同时,Check Point Research 正全面调查 Log4j 漏洞的来源以及可能的发展方向。Check Point Research (CPR) 能够密切监控大规模扫描和漏洞利用尝试。尽管在本文撰写时攻击活动仅限于加密货币挖矿攻击者运行扫描程序,但这并不意味着更高级的攻击者在未来不会有所动作。Log4j 漏洞显然是近年来互联网上最严重的漏洞之一,是真正的网络威胁 – 能带来快速蔓延的毁灭性攻击。

CVE-2021-44228 背后的数字

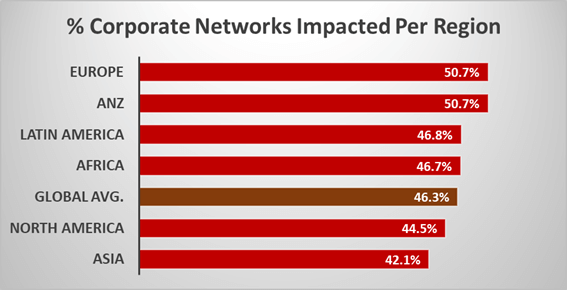

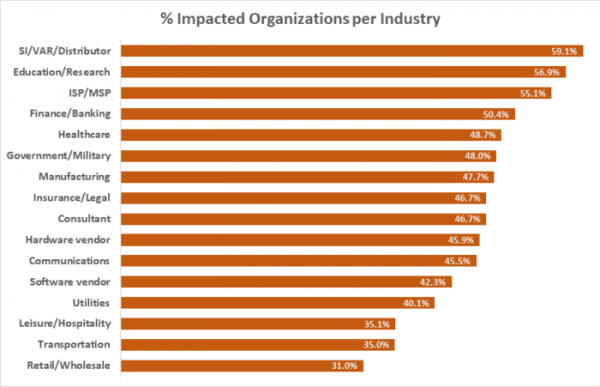

该 CVE 进入了网络威胁信息库,其中常见软件和服务中的主要漏洞影响了众多组织与机构。自上周五以来,Check Point 已发现超过 1,800,000 次攻击尝试利用 Log4j 漏洞,致使 Check Point 在全球范围内跟踪的几乎一半的公司网络成为了此次攻击活动的目标。2021 年 12 月 14 日,我们介绍了此漏洞引发对 5 个国家/地区的加密货币挖矿集团的现实攻击。2021 年 12 月 15 日,Check Point发现一个名为“Charming Kitten”或 APT 35 的已知伊朗黑客组织在过去 24 小时内企图利用 Log4j 漏洞攻击以色列的 7 个来自政府和业务部门的目标。同时,在过去的一周中,Check Point通过地理位置与行业分布分析了该漏洞对组织与机构影响的百分比。可以发现,全球范围内被该漏洞影响的机构已经高达46.3%; 部分重点行业中有过半企业都受到了不同程度的攻击。

Check Point 如何帮助用户?

Check Point 软件技术公司第一时间发布了针对 Apache Log4j 远程代码执行 (CVE-2021-44228) 漏洞的 Quantum 网关保护 并强烈建议所有用户确保将防护模式设置为预防,以避免数字资产遭到利用。此外,Apache 还提供了一个补丁 (Log4j 2.15.0) 来规避该漏洞的影响。用户可以相应地更新其版本。

如果无法更新,那么根据 Apache 建议,也可采取其他补救措施:

- Log4j 2.10 或更高版本:添加 -Dlog4j.formatMsgNoLookups=true 作为命令行选项,或者将 log4j.formatMsgNoLookups=true 添加至类路径上的 log4j2.component.properties 文件,以防止在日志事件消息中进行查找。

- Log4j 2.7 或更高版本:在模式布局配置中指定 %m{nolookups},以阻止在日志事件消息中进行查找。

- 考虑拦截从易受攻击的服务器到互联网的 LDAP 和 RMI 出站流量。

从 log4j-core jar 中删除 JndiLookup 和 JndiManager 类代码。

请注意,删除 JndiManager 会导致 JndiContextSelector 和 JMSAppender 失效。

- CloudGuard AppSec 提供了零日保护,支持在预防模式下使用 Check Point Web 应用最佳实践防止该漏洞利用。

此外,使用 CloudGuard AppSec IPS 的所有用户还可获得带有相关 CVE 编号的自动签名更新。

Check Point用于应用保护的新一代 WAF 使用基于 AI 的防护技术,能够确保用户所有 Web 应用均得到自动保护,而无需部署、主动更新或安装任何组件。

最后,Check Point Reasearch将继续更新这一重大安全事件的任何最新进展情况。Check Point的技术支持团队也将为用户提供 24/7 全天候支持,确保用户的网络始终安全无虞。

来源:业界供稿

好文章,需要你的鼓励

CES上杨元庆首谈AGI,碾压人类的叙事不会让AI更聪明

很多人担心被AI取代,陷入无意义感。按照杨元庆的思路,其实无论是模型的打造者,还是模型的使用者,都不该把AI放在人的对立面。

MIT递归语言模型:突破AI上下文限制的新方法

MIT研究团队提出递归语言模型(RLM),通过将长文本存储在外部编程环境中,让AI能够编写代码来探索和分解文本,并递归调用自身处理子任务。该方法成功处理了比传统模型大两个数量级的文本长度,在多项长文本任务上显著优于现有方法,同时保持了相当的成本效率,为AI处理超长文本提供了全新解决方案。

Gmail新增Gemini驱动AI功能,智能优先级和摘要来袭

谷歌宣布对Gmail进行重大升级,全面集成Gemini AI功能,将其转变为"个人主动式收件箱助手"。新功能包括AI收件箱视图,可按优先级自动分组邮件;"帮我快速了解"功能提供邮件活动摘要;扩展"帮我写邮件"工具至所有用户;支持复杂问题查询如"我的航班何时降落"。部分功能免费提供,高级功能需付费订阅。谷歌强调用户数据安全,邮件内容不会用于训练公共AI模型。

华为研究团队突破代码修复瓶颈,8B模型击败32B巨型对手!

华为研究团队推出SWE-Lego框架,通过混合数据集、改进监督学习和测试时扩展三大创新,让8B参数AI模型在代码自动修复任务上击败32B对手。该系统在SWE-bench Verified测试中达到42.2%成功率,加上扩展技术后提升至49.6%,证明了精巧方法设计胜过简单规模扩展的技术理念。

联想集团混合式AI实践获权威肯定,CES期间获评“全球科技引领企业”

CES上杨元庆首谈AGI,碾压人类的叙事不会让AI更聪明

CES 2026 | 重大更新:NVIDIA DGX Spark开启“云边端”模式

Gmail新增Gemini驱动AI功能,智能优先级和摘要来袭

研究发现商业AI模型可完整还原《哈利·波特》原著内容

Razer在2026年CES展会推出全息AI伴侣项目

CES 2026:英伟达新架构亮相,AMD发布新芯片,Razer推出AI奇异产品

通过舞蹈认识LimX Dynamics的人形机器人Oli

谷歌为Gmail搜索引入AI概览功能并推出实验性AI智能收件箱

DuRoBo Krono:搭载AI助手的智能手机尺寸电子阅读器

OpenAI推出ChatGPT Health医疗问答功能

Anthropic寻求3500亿美元估值融资100亿美元

Check Point:以AI技术赋能云端交付平台化安全解决方案

Check Point 推出全新 SaaS 威胁防御解决方案

Check Point:2024年,企业应积极推进行云安全变革

Check Point推出 ThreatCloud Graph:从多维视角评估网络安全态势

Check Point:网络安全发展历史大事记

Check Point+七云网络 强强共建SD-WAN安全

沃尔玛成为 2023 年第三季度网络钓鱼诈骗中最常被冒充的品牌

服务出海 Check Point全面防御内外威胁

Check Point 软件技术公司通过全新安全托管功能增强了 Infinity 全球服务

Check Point Software 第三季度业绩超预期