Check Point追踪观察:自 Microsoft 披露四个零日漏洞以来,全球组织遭受的漏洞攻击增加两倍

- CPR 观察到数百次针对全球组织的漏洞利用尝试。

- 仅在过去的 72 小时内,CPR 观察到的漏洞利用尝试次数便增加了 5 倍以上。

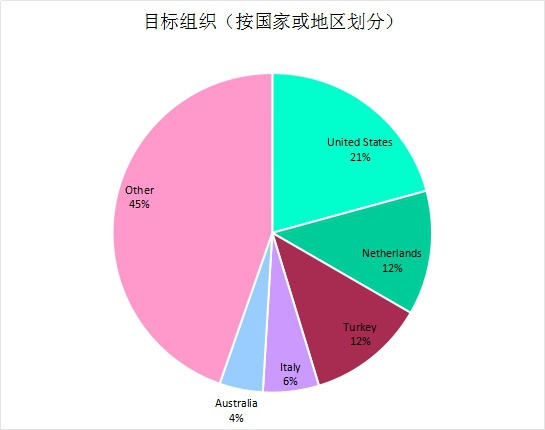

- 遭受攻击最多的国家是美国 (21%),其次是荷兰 (12%) 和土耳其 (12%)。

- 首当其冲的行业部门是政府/军事部门 (27%),其次是制造业 (22%) 和软件厂商 (9%)。

自近日Microsoft Exchange 服务器被曝出漏洞以来,黑客与安全专业人员之间便展开了一场全面的较量。全球各地的专家们正在采取大规模预防措施,努力赶在黑客们的前面,后者正抓紧谋划攻击手段,以图成功利用 Microsoft Exchange 中的远程代码执行漏洞。

CPR 概况介绍了已披露的漏洞和目标组织(按国家或地区和行业划分),并提出了预防攻击的建议(即将公布)。

当前的攻击尝试数量

遭受攻击最多的国家是美国 (21%),其次是荷兰 (12%) 和土耳其 (12%)。

首当其冲的行业部门是政府/军事部门 (27%),其次是制造业 (22%) 和软件厂商 (9%)。

零日漏洞幕后故事

2021 年 3 月 3 日,Microsoft 为其全球最受欢迎的邮件服务器 Exchange Server 产品发布了一个紧急补丁。所有传入和传出电子邮件、日历邀请以及在 Outlook 中访问的几乎所有内容都会用到 Exchange 服务器。

1 月份,来自中国台湾安全公司戴夫寇尔的 Orange Tsai(蔡政达)揭露了两个漏洞。为确定这些漏洞的严重程度,Microsoft对其 Exchange 服务器作了进一步调查。调查又发现五个关键漏洞。

通过这些漏洞,攻击者无需身份验证或访问个人电子邮件帐户即可从 Exchange 服务器读取电子邮件。而通过后面的漏洞链接,攻击者则能够完全接管邮件服务器。

一旦攻击者接管了 Exchange 服务器,他们就可以将网络连接至互联网并开始远程访问。许多 Exchange 服务器都具有 internet exposer 功能(特别是 Outlook Web Access 功能),并集成到更广泛的网络中,这对数百万组织构成了严重的安全风险。

|

Just report a pre-auth RCE chain to the vendor. This might be the most serious RCE I have ever reported! Hope there is no bug collision or duplicate |

刚向 Microsoft 报告了一个预认证 RCE。这可能是我见过的最严重的 RCE! 希望没有 bug 碰撞或复制 |

2021 年 1 月 5 日,Orange Tsai(蔡政达)在推特上公布了预认证远程代码执行链。

哪些组织面临风险?

如果企业或组织的的 Microsoft Exchange 服务器暴露在互联网中,并且没有使用最新的补丁程序进行更新,也没有受到 Check Point 第三方软件的保护,则应该假定该服务器已全面沦陷。通过受感染的服务器,未经授权的攻击者能够窃取企业电子邮件,并以高级权限在贵组织内执行恶意代码。

技术解释

- CVE-2021-26855 — Exchange 中的一个服务器端请求伪造 (SSRF) 漏洞,允许攻击者发送任意 HTTP 请求并通过 Exchange 服务器进行身份验证。

- CVE-2021-26857 — 统一消息服务中不安全的反序列化漏洞。不安全的反序列化是指程序对不受信任的用户可控数据进行反序列化。利用此漏洞,HAFNIUM 能够在 Exchange 服务器上以系统身份运行代码。但需要拥有管理员权限或通过其他漏洞才能利用该漏洞。

- CVE-2021-26858 — Exchange 中的身份验证后任意文件写入漏洞。如果 HAFNIUM 可以通过 Exchange 服务器进行身份验证,则可以使用此漏洞将文件写入服务器上的任何路径。它们可以通过利用 CVE-2021-26855 SSRF 漏洞或破坏合法管理员的凭证进行身份验证。

- CVE-2021-27065 — Exchange 中的身份验证后任意文件写入漏洞。如果 HAFNIUM 可以通过 Exchange 服务器进行身份验证,则可以使用此漏洞将文件写入服务器上的任何路径。它们可以通过利用 CVE-2021-26855 SSRF 漏洞或破坏合法管理员的凭证进行身份验证。

自漏洞披露以来,CPR 陆续收到了有关攻击者身份、动机和近期主要黑客事件的背景的各种问题。

就像 Sunburst 攻击一样,在这次攻击中,攻击者通过将一个特别常见的平台用作前门,秘密入侵并长期驻留在网络中。好消息是,只有技能精湛且资金充足的攻击者才能利用前门潜入全球数以万计的组织。尽管这场利用 Exchange 服务器零日漏洞发起的攻击吸引了广泛关注,但其攻击目的以及网络犯罪分子想要从网络中窃取的内容仍不为人所知。面临风险的组织不仅应为其 Exchange 服务器采取预防措施,而且还应扫描网络中的活跃威胁并评估所有资产。

预防攻击,保障安全

Check Point 为预防攻击和保障安全提供了以下建议:

- 补丁程序 — 立即将所有 Microsoft Exchange 服务器更新为 Microsoft 提供的最新补丁版本。此更新不会自动进行,需要您手动执行。

- 威胁防护措施 — Check Point 通过下列威胁防护措施,为 Microsoft 报告的漏洞提供了全面的安全防护:

IPS

-

- CVE-2021-26855 - CPAI-2021-0099

- CVE-2021-26857 - CPAI-2021-0107

- CVE-2021-26858 - CPAI-2021-0107

- CVE-2021-27065 - CPAI-2021-0099

威胁模拟

- Trojan.WinsCVE-2021-27065.A

杀毒

-

- HAFNIUM.TC.XXX

- Trojan.Win32.Hafnium.TC.XXX

Check Point Harmony 端点(正式名称为 SandBlast Agent)

-

- Behavioral.Win.SuspExchange.A

- Behavioral.Win.SuspExchange.B

- Behavioral.Win.SuspExchange.C

- Behavioral.Win.SuspExchange.D

来源:业界供稿

好文章,需要你的鼓励

AI智能体Sweekar:90年代电子宠物的现代继承者

在2026年CES展会上,一款名为Sweekar的AI电子宠物亮相,被誉为90年代经典Tamagotchi的完美继承者。这款智能宠物从蛋形开始,随着成长会物理性变大,经历婴儿期、青少年期到成年期的完整生命周期。每个阶段都有不同的护理需求和互动方式,从基础语言学习到形成独特个性。与原版相比,Sweekar融入了先进AI技术,提供更丰富的长期体验。该产品将通过Kickstarter众筹,售价150美元。

ETH苏黎世突破性WUSH技术:让AI大模型压缩实现接近零损失的革命性方案

瑞士ETH苏黎世联邦理工学院等机构联合开发的WUSH技术,首次从数学理论层面推导出AI大模型量化压缩的最优解。该技术能根据数据特征自适应调整压缩策略,相比传统方法减少60-70%的压缩损失,实现接近零损失的模型压缩,为大模型在普通设备上的高效部署开辟了新路径。

AI赋能农业:科技如何改造传统乡村世界

西班牙CTIC RuralTech创新中心运用AI等前沿技术解决农业面临的气候变化等重大挑战。通过气候模拟系统和土地使用智能分析,农户可以监测作物、预测不同种植条件下的结果,如同拥有时光机器。草莓生产商利用模拟器预测疾病影响和气候变化效应,奶酪制造商则用AI分析牛奶数据,确定最适合生产特定奶酪的原料。这些技术应用大幅提高了农业可持续性和效率。

机器人终于能读懂你的手势了!弗吉尼亚大学团队让机器人变身“人类动作翻译官“

弗吉尼亚大学团队创建了Refer360数据集,这是首个大规模记录真实环境中人机多模态交互的数据库,涵盖室内外场景,包含1400万交互样本。同时开发的MuRes智能模块能让机器人像人类一样理解语言、手势和眼神的组合信息,显著提升了现有AI模型的理解准确度,为未来智能机器人的广泛应用奠定了重要基础。

从十城抢租到场景落地,擎天租以创新租赁模式推动机器人普惠化

Proteintech选择亚马逊云科技为首选云服务商,构建行业首个AI抗体助手加速科研创新

大模型落地元年:AI Agent如何打破测试“效率墙”,重塑数智化质量基座?

从工具到团队:万智2.5多智能体正在改写企业决策与执行全链路

AI智能体Sweekar:90年代电子宠物的现代继承者

AI赋能农业:科技如何改造传统乡村世界

Disrupt创业大赛六大媒体娱乐初创企业盘点

OpenAI计划第一季度推出全新音频生成模型

Fizz社交应用CEO谈论匿名社交为何有效

Apple Health应用的强大功能及使用技巧大揭秘

VSCO Capture新增视频拍摄功能迎接新年到来

Instagram负责人:AI内容泛滥,为真实媒体加指纹比识别虚假内容更实用