Check Point:全球物联网攻击激增,预防策略势在必行

如今,物联网 (IoT) 已经成为我们日常生活中不可或缺的一部分。2021年《“十四五”信息通信行业发展规划》中,就将物联网定位为重点发展项目之一。在2022年底的媒体报道中显示:我国移动物联网用户规模快速扩大,连接数达18.45亿户,比2021年底净增4.47亿户,占全球总数的70%。来自2023年IDC的预测报告提到:“未来五年中国物联网发展将保持平稳向好态势。具体而言,IDC预测,2026年中国物联网IT支出规模接近2981.2亿美元,占全球物联网总投资的1/4左右,投资规模将领跑全球。此外,中国物联网IT支出以13.4%的五年CAGR稳定增长,增速超过全球平均水平。”

然而,随着物联网设备的日渐普及,近年来利用各种漏洞针对这些设备发起的网络攻击也不断增加。助推这一增长的因素之一是疫情期间教育和医疗等各个部门的快速数字化转型。这种转型受业务连续性需求的驱动,往往在安全防护方面考虑欠妥,从而留下了一些漏洞。

网络犯罪分子意识到,物联网设备是网络中最薄弱的环节之一,大多数都没有得到适当的保护或管理。对于存在漏洞的物联网设备(例如摄像头和打印机)和其他此类无人管理的设备,攻击者可通过窃取直接访问权限和隐私信息,在企业网络内建立初始立足点,进而在遭到破坏的网络内猖狂活动。

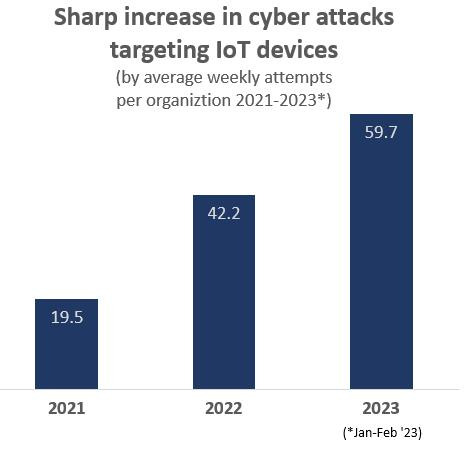

在 2023 年的前两个月,全球每个机构平均每周遭遇近 60 次物联网设备攻击,比 2022 年高出 41%,是 2 年前攻击数量的三倍多。这些遭到攻击的物联网设备包括各种常见的物联网设备,例如路由器、IP 摄像头、DVR(数字视频录像机)、NVR(网络视频录像机)、打印机等。扬声器和 IP 摄像头等物联网设备在远程办公和学习环境中越来越常见,为网络犯罪分子提供了大量可乘之机。

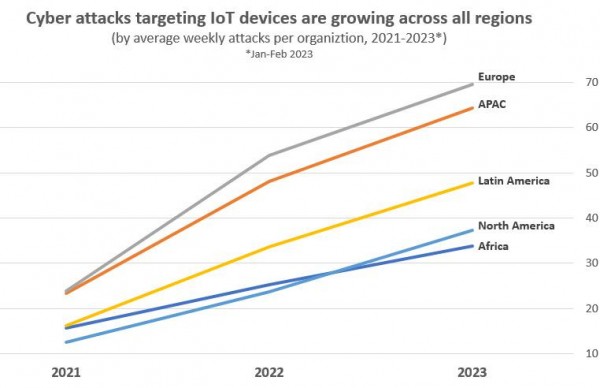

这种趋势在全球所有区域与行业中都有体现。欧洲是目前遭受物联网设备攻击最多的地区,每个机构平均每周遭受近 70 次此类攻击,其次是亚太地区(64 次),拉丁美洲地区(48 次)和北美洲地区(37 次;与 2022 年相比增幅最大,高达 58%),非洲地区每个机构平均每周遭受 34 次物联网网络攻击。

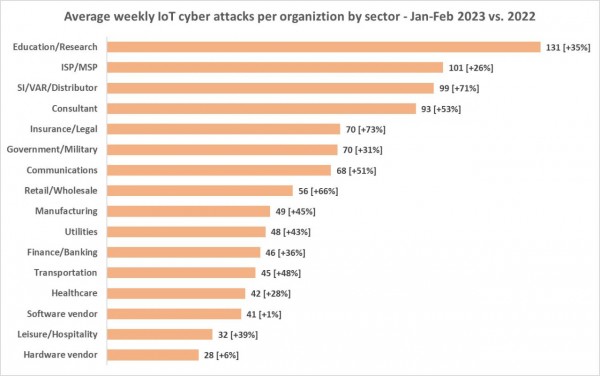

教育和研究部门针对物联网设备的攻击次数空前激增,每个机构平均每周遭遇多达 131 次攻击,是全球平均水平的两倍多,比前一年骤增 34%。其他行业遭遇的攻击次数也显著增加,与 2022 年相比,大多数行业所遇攻击次数都经历了两位数增长,如下表所示:

Check Point Research之前的报告显示,黑客倾向于将学校视作“软目标”,因为校园网络上存储了大量的个人数据,这使得学生和学校都很容易受到攻击。向远程学习的转变显著扩大了网络犯罪分子的攻击面,因为大量不安全的物联网设备被引入学校网络,为黑客入侵这些系统提供了极大便利。此外,学校在网络安全预防和抵御技术方面的投资不足,这也使网络犯罪分子能够更容易地发起网络钓鱼攻击和部署勒索软件。

主要攻击

虽然有数百个漏洞可用于物联网漏洞利用攻击,但在针对企业网络的扫描和攻击尝试中,有些漏洞比其他漏洞更为常见。以下是自 2023 年初以来发现的排名前五的漏洞:

- MVPower DVR 远程代码执行:该漏洞平均每周影响 49% 的机构。

- Dasan GPON 路由器身份验证绕过 (CVE-2018-10561):每周影响 38% 的机构。

- NETGEAR DGN 命令注入:每周影响 33% 的机构。

- D-Link 多产品远程代码执行 (CVE-2015-2051):每周影响 23% 的机构。

- D-Link DSL-2750B 远程命令执行:每周影响 14% 的机构。

针对物联网设备的注入攻击普遍存在

命令注入是物联网设备中一个经常被利用的关键漏洞。攻击者可通过向程序注入命令,窃取易受攻击应用的权限。随着物联网设备的普及,该类型的漏洞已成为网络犯罪分子的主要目标。

漏洞扫描工具被广泛用于识别和利用 Web 应用和 API 中的漏洞。虽然这些工具有合法的用途,但攻击者也可能将其用于恶意目的。带外安全测试 (OAST) 和“Interact.sh.”是其中越来越流行的两款工具。

这种扫描技术可用作过滤工具,准确定位潜在受害者。当攻击复杂性较低时,攻击者通常先进行扫描。在这个过程中,攻击者会向一大群目标发送一个简单的有效载荷,而易受攻击的目标则会对初始请求做出响应,从而暴露漏洞。这种方法属于 MITRE 企业矩阵(一个有关网络犯罪分子所用攻击战术和技术的分层框架)中的第一步“主动扫描”。

攻击者可通过扫描核实其攻击目标的漏洞并确保仅攻击目标会收到实际的恶意有效载荷。研究结果表明,在为期一周的测试期间,至少 3% 的网络受到了这种扫描方法的影响。在物联网设备上采用这种攻击方法的主要漏洞利用包括:

- NETGEAR DGN 命令注入

- Netgear R7000 和 R6400 cgi-bin 命令注入 (CVE-2016-6277)

- FLIR AX8 热像仪命令注入 (CVE-2022-37061)

- 多物联网命令注入

企业如何防范物联网攻击

随着企业在日常运营中愈发依赖物联网设备,管理者必须在保护这些设备的安全方面保持高度警觉和积极主动。可采取以下方法来提高物联网安全性:

- 从信誉良好的品牌购买物联网设备,这些品牌往往更加重视安全性,在将设备推向市场之前已在设备内部实施安全措施。

- 采取密码复杂性策略,并在适用情况下使用多因素身份验证 (MFA)。

- 确保互联设备使用最新的软件与固件,并保持良好的设备运行状况。

- 为互联资产执行零信任的网络访问配置。

- 在可能的情况下,将 IT 网络和物联网网络分开。

Check Point 最近推出了 Check Point Quantum IoT Protect。这是 Quantum‘Titan’版本 R81.20 的一个组件,后者通过精准拦截最隐蔽的零日 DNS、网络钓鱼和 IoT 攻击,革新了网络安全防护方式。该组件可帮助组织在几分钟内自动发现并有效保护物联网资产。

随着技术的不断进步,网络攻击将日趋复杂和频繁。通过实施强有力的安全措施并及时了解最新的威胁和最佳做法,以“预防为先”作为网络安全的主要理念,企业可以更好地保护自己及其物联网设备免遭网络犯罪分子的侵害。

来源:业界供稿

好文章,需要你的鼓励

Ring推出Fire Watch功能,利用家庭摄像头追踪野火威胁

洛杉矶大火一年后,亚马逊Ring安全服务推出Fire Watch功能以降低野火风险。该功能集成在Ring应用的邻里版块中,计划今春全美推广。系统依托非营利组织Watch Duty的野火预警,当检测到野火时会通知附近用户,符合条件的户外摄像头将启用AI图像识别监测火情。Ring还推出AI异常事件预警和主动警告功能。但隐私问题仍存争议,多个州因隐私法限制相关AI功能使用。

剑桥大学突破性研究:如何让AI在对话中学会真正的自信判断

剑桥大学研究团队首次系统探索AI在多轮对话中的信心判断问题。研究发现当前AI系统在评估自己答案可靠性方面存在严重缺陷,容易被对话长度而非信息质量误导。团队提出P(SUFFICIENT)等新方法,但整体问题仍待解决。该研究为AI在医疗、法律等关键领域的安全应用提供重要指导,强调了开发更可信AI系统的紧迫性。

Snowflake与Google Gemini深度整合,全云环境支持数据分析

数据平台Snowflake将谷歌Gemini模型集成到其Cortex AI中,让客户在数据环境边界内访问基础模型。Cortex AI支持跨云推理,无论客户环境运行在AWS、Azure还是谷歌云上。该平台已支持OpenAI、Anthropic等多家模型提供商,采用按需付费模式。客户可通过SQL或API直接访问模型,分析多模态数据并构建AI应用场景。

威斯康星大学研究团队破解洪水监测难题:AI模型终于学会了“眼观六路“

威斯康星大学研究团队开发出Prithvi-CAFE洪水监测系统,通过"双视觉协作"机制解决了AI地理基础模型在洪水识别上的局限性。该系统巧妙融合全局理解和局部细节能力,在国际标准数据集上创造最佳成绩,参数效率提升93%,为全球洪水预警和防灾减灾提供了更准确可靠的技术方案。

Ring推出Fire Watch功能,利用家庭摄像头追踪野火威胁

Snowflake与Google Gemini深度整合,全云环境支持数据分析

联想和摩托罗拉推出自有设备端AI助手

机器海龟游向环保使命:仿生技术守护珊瑚礁

CES 2026最酷笔记本电脑:可拆卸设计成为新趋势

AMD 在 CES 2026 发布新款锐龙处理器、Ryzen AI 及 AMD ROCm,全面扩展其在客户端、图形和软件领域的 AI 领先地位

AMD发布Instinct GPU新品挑战英伟达数据中心霸主地位

NVIDIA创始人兼CEO黄仁勋荣获技术领域最高荣誉——2026年IEEE荣誉奖章

红帽深化与NVIDIA的合作,将企业级开源与机架级AI深度结合,加速实现可投入生产的创新

Linux在CES 2026:企鹅系统依然活跃于物联网、汽车和AI领域

Vibe Bot推出桌面AI智能体设备

Razer推出桌面AI动漫全息投影智能助手

威瑞森商务宣称无边界物联网时代已经到来

2025年MWC大会:诺基亚通过私有网络增强海运业务并推进API发展

NHS 医护人员对卫生服务网络安全措施缺乏信心

薄弱的网络防御正在暴露关键基础设施的风险 - 企业如何主动防范精明的攻击者以保护我们所有人

数千个已私有化的 GitHub 代码库仍可通过 Copilot 访问

Dragonwing 腾飞:提升高通工业和嵌入式物联网产品布局

Bridge Alliance 与 Telna 就 eSIM 达成战略合作伙伴关系

Check Point 联合创始人谈 AI、量子计算和独立性

沙特太空部门携手 Myriota 打造超低功耗物联网连接

Versa 声称重新定义企业级 SASE