Check Point研究显示:与 2020 年初相比,今年全球遭受勒索软件攻击的组织增加 102%

DarkSide 采用勒索软件即服务 (RaaS) 模式,利用合作伙伴程序来实施网络攻击。这增加了调查难度,导致目前我们对此次攻击幕后黑手的了解少之又少。

DarkSide 勒索软件利用网络社区中极为少见的系统(例如 ESXi服务器)发起攻击。在此次攻击中,疑似涉及 ICS 网络。该勒索软件已被用于发起众多定向勒索软件攻击,Forbes Energy Services 和 Gyrodata 等许多其他油气公司深受其害。

继塔尔萨市遭遇的其他大规模攻击以及企图勒索苹果公司的 REvil 勒索软件攻击之后,勒索软件攻击显然引发了全球密切关注,但组织在防范此类攻击事件方面仍缺乏实际行动,甚至毫无防范意识。

要点

- 2021 年上半年,全球遭受勒索软件攻击的组织比 2020 年增加一倍以上

- 自四月初以来,医疗和公用事业行业成为攻击者的头号攻击目标

- 与其他地区相比,攻击者将矛头更多指向亚太地区的组织。

全球数据

CPR 三月份报告称,自 2021 年初以来,利用 Microsoft Exchange 漏洞发起的勒索软件攻击数量增加了 57%。近日,美国最大的燃油管道运营商 Colonial Pipeline 遭遇勒索软件攻击,据估计,2020 年勒索软件给全球企业造成的损失约为 200 亿美元,比 2019 年增加了近 75%。

第二季度截至目前,每周平均超过 1,000 个组织受到勒索软件影响。受影响的组织数量显著增加,2021 年第一季度为 21%,第二季度截至目前为 7%。与 2020 年初相比,今年受勒索软件影响的组织增加高达 102%。

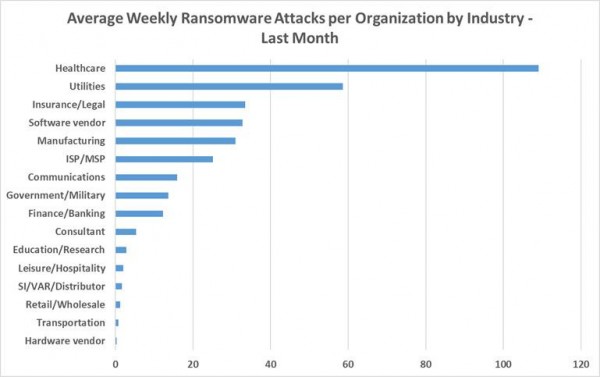

组织遭受的攻击次数(按行业划分)

当前,医疗行业成为勒索软件攻击的重灾区,每个组织平均每周遭受 109 次攻击(比年初增长 3%),其次是公用事业(59 次,增长 4%)和保险/法律行业(34 次,增长 1%)。

地理数据

勒索软件影响(按地区划分)

如下图所示,亚太地区的组织目前所遭受的勒索软件攻击次数最多。亚太地区的组织平均每家每周遭受 51 次攻击。这一比例比今年年初增长了 14%。

北美地区仅随其后,每个组织平均每周遭受 29 次攻击(增长 25%),其次是欧洲和拉丁美洲地区(14 次,分别减少 6% 和 25%)和非洲地区(4 次,增长 34%)。

遭受攻击的热门行业(按地区划分)

攻击者涉足全球各个行业。在北美地区,医疗组织遭受的攻击最多,其次是软件厂商;而在欧洲地区,遭受攻击最多的则是公用事业部门。在亚太地区,保险/法律和制造业受到的影响最大,而在拉丁美洲地区,通信业和制造业分别位居一二。在非洲地区,金融和银行部门受到的攻击最多,其次是制造业。

三重勒索勒索软件:第三方威胁

不可否认的是,在过去的 2020 年,尤其是自新冠疫情爆发以来,双重勒索蔚然成风。虽然无法掌握有关所有双重勒索事件及其结果(并非全部予以披露和公布)的信息,但仅根据 2020-2021 年期间收集的统计数据,就可以感受到该攻击向量的强大破坏力。在过去的一年里,平均支付的赎金增长了 171%,当前约为 31 万美元。2020 年,上千家公司在拒绝黑客赎金要求之后遭遇了数据泄漏,在所有新发现的勒索软件家族中,约 40% 的勒索软件在攻击过程中采用了数据渗透手段。这些数字充分反映了将数据泄露和勒索软件威胁相结合的攻击技术的巨大破坏性,但更令人担忧的是,攻击者仍在想法设法提高赎金支付额和威胁效率。

2020 年底和 2021 年初发生的多起重大攻击都源于一条新攻击链,这条攻击链本质上是对双重勒索软件技术的扩展,即在双重勒索攻击过程中集成了其他独特威胁,我们称之为“三重勒索”。第一个值得注意的是 Vastaamo 心理治疗中心攻击事件。该攻击发生在 2020 年 10 月,当时这种攻击方法极具创新性。这家拥有 40,000 名患者的芬兰心理治疗中心遭受了长达一年的数据泄露,最终黑客成攻窃取海量患者数据并发起勒索软件攻击。黑客要求该治疗中心支付巨额赎金,更令人惊讶的是,他们还向每个患者单独发送了电子邮件,要求他们支付少量赎金,否则将公布其心理治疗记录。该攻击战术在短时间内独领风骚。

而不久之后,REvil 勒索软件组织在 2021 年 2 月宣称,他们在双重勒索方案的基础上又增加了两个阶段,即向受害者的业务合作伙伴和媒体发起 DDoS 攻击并拨打骚扰电话。分发 Sodinokibi 勒索软件的 REvil 勒索软件组织采用“勒索软件即服务”业务模式。该组织现在免费代其成员组织向记者和同事发起 DDoS 攻击和拨打语音骚扰网络电话,旨在对受害公司施加更大压力,迫使他们在指定时间段内按要求支付赎金。

即便取得了巨大成功,威胁组织仍在不断寻求更具创新性、更富成效的业务模式。我们只能推定是攻击者的创造性思维以及对双重勒索软件攻击复杂场景的明智分析推动了三重勒索技术的发展。尽管这些勒索软件攻击并未直接攻击第三方受害者(例如公司客户、外部同事和服务提供商)的网络资源,但它们造成的数据泄露严重影响并损害了第三方受害者。无论黑客是否另外要求他们支付赎金,面对威胁他们都像是待宰的羔羊,一旦被瞄准,也将蒙受巨大损失。因此,他们自然是潜在的勒索目标,并且现在可能已经成为勒索软件组织的攻击目标。

防御勒索软件

- 在周末和节假日提高警惕 — 在过去的一年里,大多数勒索软件攻击都发生在人们更可能放松警惕的周末和节假日。

- 安装最新补丁 — 2017 年 5 月,攻击者利用“永恒之蓝”漏洞发起大规模 WannaCry 攻击,其实当时已存在针对该漏洞的补丁。该补丁在攻击发生前一个月便已发布,由于该漏洞很可能被利用,该补丁还被标记为“关键”补丁。然而,许多组织和个人没有及时安装补丁,这导致了勒索软件的急速爆发,三天之内便感染了 200,000 台计算机。保持计算机处于最新状态并及时安装安全补丁,尤其是关键补丁,可帮助组织降低遭受勒索软件攻击的可能性。

- 反勒索软件 — 尽管先前的勒索软件防御措施可帮助组织规避遭受勒索软件威胁的风险,但它们无法提供完善的保护。一些勒索软件运营商使用经过精心设计的具有高度针对性的鱼叉式网络钓鱼电子邮件作为其攻击向量。这些电子邮件甚至能够骗过最谨慎的员工,帮助勒索软件获得对组织内部系统的访问权限。防范这种“漏网之鱼”需要使用专门的安全解决方案。为了实现入侵目标,勒索软件必须执行某些异常操作,例如打开和加密大量文件。反勒索软件解决方案可监控计算机上运行的程序是否存在勒索软件通常表现出的可疑行为,如果检测到这些可疑行为,该程序会及时采取措施阻止加密,以防发生进一步损害。

- 培训 — 培训用户如何识别和避免潜在的勒索软件攻击至关重要。当前的许多网络攻击都始于一封针对性电子邮件,该电子邮件甚至不包含恶意软件,只包含一则鼓励用户点击恶意链接的社交工程消息。用户培训通常被视为组织可部署的最重要的防御措施之一。

- 勒索软件攻击并非始于勒索软件 — Ryuk 及其他勒索软件会购买针对目标组织的感染程序。安全专家应注意网络中的 Trickbot、Emotet、Dridex 和 CobaltStrik 感染程序,并使用威胁追踪解决方案将其删除,否则它们会为 Ryuk 攻击打开大门。

本报告中使用的数据为使用 Check Point 威胁防护技术检测到的数据,这些数据存储在 ThreatCloud 中,并在其中予以分析。ThreatCloud 提供的实时威胁情报来自于部署在全球网络、端点和移动设备上的数亿个传感器。AI 引擎和 Check Point 情报与研究部门 Check Point Research 的独家研究数据进一步丰富了情报内容。

来源:业界供稿

好文章,需要你的鼓励

让AI记住房间每个角落:悉尼大学团队如何让视频生成拥有“空间记忆“

悉尼大学和微软研究院联合团队开发出名为Spatia的创新视频生成系统,通过维护3D点云"空间记忆"解决了AI视频生成中的长期一致性难题。该系统采用动静分离机制,将静态场景保存为持久记忆,同时生成动态内容,支持精确相机控制和交互式3D编辑,在多项基准测试中表现优异。

西班牙病毒如何将谷歌带到马拉加

33年后,贝尔纳多·金特罗决定寻找改变他人生的那个人——创造马拉加病毒的匿名程序员。这个相对无害的病毒激发了金特罗对网络安全的热情,促使他创立了VirusTotal公司,该公司于2012年被谷歌收购。这次收购将谷歌的欧洲网络安全中心带到了马拉加,使这座西班牙城市转变为科技中心。通过深入研究病毒代码和媒体寻人,金特罗最终发现病毒创造者是已故的安东尼奥·恩里克·阿斯托尔加。

马里兰大学突破性发现:AI推理过程终于有了“身体检查“——ThinkARM框架揭开大型语言模型思维奥秘

马里兰大学研究团队开发ThinkARM框架,首次系统分析AI推理过程。通过将思维分解为八种模式,发现AI存在三阶段推理节律,推理型与传统AI思维模式差异显著。研究揭示探索模式与正确性关联,不同效率优化方法对思维结构影响各异。这为AI系统诊断、改进提供新工具。

生命科学计算测试专委会正式成立,BioProfile框架引领行业标准建设

超智算完成北京核心智算中心资产收购,加速构筑“3+X”全国算力网络新格局

走出“参数崇拜”:联想用“一体多端”重塑“人的尺度”

从“单点突破”到“一体多端”:拆解天禧AI 3.5进化背后三年的进化哲学

openGauss Summit 2025在京召开,加速行业智能化变革,共建繁荣数据库生态

2025联想天禧AI生态伙伴大会:天禧AI一体多端,与开发者共建个人AI生态

西班牙病毒如何将谷歌带到马拉加

LangChain核心库曝出严重漏洞,AI智能体机密信息面临泄露风险

Mill如何与亚马逊和全食超市达成合作协议

TechCrunch创业大赛中的9家顶尖生物技术初创公司

2025年印度科技领域十大重要发展

中科大发布Live Avatar:AI数字人无限聊天不翻车

12月Funksec团伙加剧勒索软件攻击热度

AWS 数据加密勒索团伙设置 7 天数据销毁倒计时警告

技术高管访谈:谷歌云CISO为何对网络安全的长期未来持乐观态度

Veeam保护平台迎来更新,添加身份与威胁分析工具

Veeam CEO谈20亿美元融资、Cohesity-Veritas合并、Rubrik IPO和数据弹性

盘点2024年生成式AI带来的五大新型安全威胁

Veeam与Palo Alto Networks 集成应对攻击

OpenAI 新闻帐户遭黑客攻击,网络钓鱼骗局瞄准加密用户!

CrowdStrike事故席卷全球,每位CIO应当从中吸取的六条教训

Cisco Talos:商业电子邮件泄露和勒索软件是第二季度的头号威胁