Check Point:非官方下载应用新骗局,警惕 WAPDropper订阅高资费服务

近年来,尤其在新冠疫情的影响下,人们对智能手机的依赖可谓与日俱增,应用内付费也日渐成为使用手机的新常态。然而,谁都不想收到超乎预期的账单,尤其是当我们不知道额外费用是如何产生的时候。设想一下,如果有人在您不知情或未经您同意的情况下为您注册了高资费电话服务,您会有何感受。除了“帐单休克”之外,如何追回损失则更让人头疼,毕竟向服务提供商证明您从未打算使用这些服务几乎毫无可能?

这种骗局被称为国际收入分成欺诈 (IRSF),牟利可观,每年能够为欺诈分子创造大约 40 到 60 亿美元的收入。 Check Point Research 最近发现了一个新的 IRSF 攻击活动,该活动通过一种隐匿的新型移动恶意软件变体,暗地为用户注册高资费服务。

这个名为 WAPDropper 的新型恶意软件能够将其他恶意软件下载到受感染设备上并执行这些恶意软件。这种多功能‘droper’会悄悄安装到用户手机上,然后会下载其他恶意软件,这是 2020 年最常见的移动感染类型:根据我们的网络攻击趋势:2020 年中期报告,在 1 月至 7 月期间,这些‘dropper’木马出现在了近一半的移动恶意软件攻击中,在全球范围内总共造成了数亿例感染。

WAPDropper 包含两个不同的模块:dropper 模块,该模块负责下载第二阶段恶意软件;以及 premium dialer 模块,该模块为受害者订阅由合法来源提供的高资费服务。在这里,合法来源多是指位于东南亚国家的电信服务提供商。

在这种及类似骗局中,黑客和高资费服务所有者相互勾结,甚至可能是同一群人。这就是一场数字游戏:使用高资费服务拨打的电话越多,这些服务背后的不法分子获得的收入就越多。在这场骗局中,除不幸的受害者之外,其他人均为受益者。

感染链

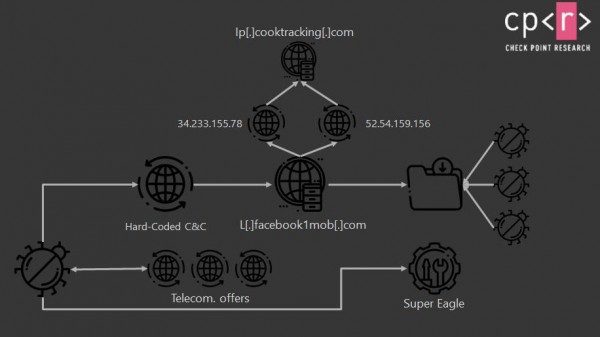

感染始于用户从非官方应用商店将受感染的应用下载到手机上。用户安装受感染的应用后,WAPDropper 就会联系其命令和控制 (C&C) 服务器,然后下载 premium dialer 模块,该模块会打开一个很小的 Web 视图屏幕,并联系合法电信公司提供的高资费服务。

一旦 WAPDropper 成功加载了宣传高资费服务的电信公司的登录页面,它就会尝试为用户订阅这些服务。在某些情况下,需要执行 CAPTCHA 步骤才能完成订阅。WAPDropper 可通过使用“ Super Eagle”的服务通过此测试。

图 1 – 攻击链流程图

全力防御移动威胁

为了避免受到 WAPDropper 等恶意软件的攻击,用户可以采取的关键措施之一是仅从官方应用商店(Apple 的 App Store 和 Google Play)下载应用。但是,该措施也并非万无一失:2019 年,Google Play 中的六款应用中藏匿了 PreAMo ad-clicker 恶意软件,这些应用在被下载 9,000 万次后才被删除。

强制执行策略以阻止企业用户从非官方来源下载应用过去对于组织来说是不可能的,但现在情况已然不同。借助Check Point SandBlast Mobile 的下载阻止功能,组织现在可以基于各种特征(例如应用来自的域 URL、文件扩展名、证书等)在 iOS 和 Android 设备上阻止应用下载。此功能可防止用户从不受信任来源下载应用,从而自动降低安装带有恶意内容的应用的风险。管理员还可以设置域白名单。

如果您怀疑自己的设备可能装有受感染的应用,请执行以下操作:

- 从设备上卸载受感染的应用

- 查看您的手机和信用卡账单,确认是否已注册任何订阅,如果可能,取消这些订阅

- 安装安全解决方案以防范未来可能出现的感染

Check Point SandBlast Mobile 移动威胁防御 (MTD) 解决方案,能够提供最广泛的功能来帮助贵组织保护移动员工。该解决方案可有效防御所有移动攻击向量,包括阻止下载恶意应用和内嵌恶意软件的应用。

来源:业界供稿

好文章,需要你的鼓励

亚马逊推出Alexa网页版:生成式AI助手的新选择

亚马逊在CES期间宣布推出Alexa.com网站,用户可像使用其他AI聊天机器人一样与Alexa交互。经过数月早期体验,Alexa+已获得数千万用户。新网站支持语音和文本交互,需登录使用以确保跨设备功能连续性。76%的Alexa+交互为独特任务,包括智能家居控制和第三方集成。Alexa+兼容七年来的设备,正式版将收费每月20美元或包含在Prime会员中。

UCSD团队打造终极仿真世界:让AI智能体在虚拟城市中自立更生的惊人实验

SimWorld是由UCSD等多所顶尖院校联合开发的革命性AI仿真平台,基于虚幻引擎5构建了具备真实物理规律的虚拟城市环境。该平台支持无限扩展的程序化世界生成和自然语言交互,让AI智能体能够在复杂环境中学会生存、合作和竞争,为通用人工智能的发展提供了前所未有的训练平台。

Plaud推出可穿戴AI记录设备NotePin S,CES 2026记者新利器

AI笔记公司Plaud在CES 2026推出新款可穿戴设备NotePin S,可夹在衣领、戴在手腕或挂在脖子上记录对话。该设备通过蓝牙连接手机,配备双麦克风,录制范围约3米,支持一键高亮标记重要时刻。同时发布的还有Plaud Desktop桌面AI记录工具,可原生捕获线上会议内容,无需机器人加入通话。两款产品将所有笔记、会议和对话整合到统一平台管理。

浙江大学团队提出C2DLM:让AI推理更像人类思维的全新语言模型

浙江大学联合华为提出C2DLM,这是一种因果概念引导的扩散语言模型,通过自动提取因果关系并融入注意力机制来增强AI推理能力。相比传统方法,C2DLM在推理任务上平均提升1.31%-12%,训练效率提高3.2倍,为解决语言模型推理能力不足开辟了新路径。

亚马逊推出Alexa网页版:生成式AI助手的新选择

Plaud推出可穿戴AI记录设备NotePin S,CES 2026记者新利器

机器人初创公司推出现实版瓦力机器人及其他伴侣产品

VisIC宣布完成2,600万美元B轮融资

CES 2026 | AMD扩张“边缘统治力” “芯片级异构”塑造汽车、工业边缘应用“新法则”

CES 2026 | NVIDIA新风向: Rubin平台面市 ,系统级“AI工厂”成型,物理AI加速落地

英伟达Vera-Rubin平台推出前六月已淘汰现有AI硬件

英特尔推出首批18A工艺制程的Core Ultra处理器

Rokid在CES 2026推出无屏AI智能眼镜

英伟达物理AI模型为新一代机器人铺路

微软发布 GitHub Copilot 的 C++ 代码编辑工具

至顶AI实验室硬核评测:戴尔Precision 5690移动工作站,部署DeepSeek+LobeChat打造个人超级智能体

Check Point:以AI技术赋能云端交付平台化安全解决方案

Check Point 推出全新 SaaS 威胁防御解决方案

IBM 年度 X-Force 报告:网络犯罪分子越来越多地利用合法用户身份

应用安全亦可观测:应用安全态势管理平台安云ASPM 正式发布

Check Point:2024年,企业应积极推进行云安全变革

Check Point推出 ThreatCloud Graph:从多维视角评估网络安全态势

Check Point:网络安全发展历史大事记

Check Point+七云网络 强强共建SD-WAN安全

沃尔玛成为 2023 年第三季度网络钓鱼诈骗中最常被冒充的品牌

服务出海 Check Point全面防御内外威胁